Hindi pagpapagana ng Auto-Archive sa Microsoft Outlook Upang hindi paganahin ang Auto Archive, magsimula sa pamamagitan ng pag-click sa Options sa ilalim ng Tools menu. Alisan ng check ang Run AutoArchive every checkbox. Microsoft Outlook 2010. Mag-click sa Advanced sa kaliwang bahagi at pagkatapos ay AutoArchive Settings. Tiyaking walang check ang Run AutoArchive at pagkatapos ay i-click ang OKtwice. Huling binago: 2025-01-22 17:01

Iniulat na sinira ng Stuxnet ang halos isang-ikalima ng mga nuclear centrifuges ng Iran. Tina-target ang mga industrial control system, nahawahan ng worm ang mahigit 200,000 computer at naging sanhi ng pisikal na pagkasira ng 1,000 machine. Huling binago: 2025-01-22 17:01

Ang default na timeout ng isang HttpClient ay 100 segundo. Huling binago: 2025-01-22 17:01

0, 1, 1, 2, 3, 5, 8, 13, 21, 34, 55, 89, 144, 233, 377, 610, 987, 1597, 2584, 4181, 6765, 10946, 17711, 28657, 46368, 75025, 121393, 196418, 317811. Huling binago: 2025-01-22 17:01

10 Pinakamahusay na Telepono na May Suporta sa Mabilis na Pagcha-charge Sa ilalim ng Rs.20,000 Noong 2019 Realme X. Vivo Z1X. Redmi Note 7 Pro. Oppo K3. Realme 5 Pro. Samsung Galaxy M40. Samsung Galaxy A50. Nokia 8.1. Huling binago: 2025-01-22 17:01

Mas compact ang go code. Bagama't nakadepende ang oras ng pag-compile sa kung ano talaga ang iyong coding, ang Go ay mas mabilis na mag-compile sa C++. Dahil kailangang i-compile ang iyong code bago ito patakbuhin at i-compile muli pagkatapos ng bawat pagbabagong gagawin mo, mahalaga ang oras ng pag-compile para sa bilis ng coding. Huling binago: 2025-01-22 17:01

Ang Secure Search ay isang browser hijacker na babaguhin nito ang homepage at search engine para sa iyong web browser sa Secure Search. Ang pag-redirect ng Secure Search ay sanhi ng extension na "Secure Search" na ini-install ng mga user, sinasadya man iyon o hindi. Huling binago: 2025-01-22 17:01

Ang Microsoft PowerPoint ay isang software na application na partikular na ginagamit upang ipakita ang data at impormasyon sa pamamagitan ng paggamit ng teksto, mga diagram na may animation, mga imahe, at transitional effect, atbp sa anyo ng mga slide. Nakakatulong ito sa mga tao na mas maunawaan ang ideya o paksa sa harap ng madla sa praktikal at madali. Huling binago: 2025-01-22 17:01

Anong mga setting ng server ang ginagamit ko para sa Windstream email? Kung hindi awtomatikong na-set up ng iyong email app o client ang mga server pagkatapos mong ibigay ang iyong email address, kakailanganin mong manual na ilagay ang mga papasok (IMAP o POP) at papalabas na (SMTP) na mga mail server. Inirerekomenda ang IMAP para sa papasok. Huling binago: 2025-01-22 17:01

Ang rack server, na tinatawag ding rack-mounted server, ay isang computer na nakatuon upang gamitin bilang isang server at idinisenyo upang mai-install sa isang framework na tinatawag na rack. Ang rack ay naglalaman ng maramihang mga mounting slot na tinatawag na bays, bawat isa ay idinisenyo upang hawakan ang hardware unit na naka-secure sa lugar na may mga turnilyo. Huling binago: 2025-01-22 17:01

Ang isa pang halimbawa sa totoong buhay ng Abstraction ay ang ATM Machine; Lahat ay nagsasagawa ng mga operasyon sa ATM machine tulad ng pag-withdraw ng pera, paglilipat ng pera, pagkuha ng mini-statement…atbp. ngunit hindi namin malaman ang mga panloob na detalye tungkol sa ATM. Tandaan: Maaaring gamitin ang abstraction ng data upang magbigay ng seguridad para sa data mula sa mga hindi awtorisadong pamamaraan. Huling binago: 2025-01-22 17:01

Kung sanay ka sa pag-edit ng mga program, maaari kang mairita na ang default na live na pag-playback ng After Effects ay hindi nagpe-play ng audio. Upang marinig ang audio kailangan mong doa RAM preview. Para sa preview ng RAM, kailangan mong i-click ang rightmostsymbol sa Preview panel. Bilang kahalili, pindutin ang 0 key sa iyongnumber pad. Huling binago: 2025-01-22 17:01

Ano ang dalawang aksyon na isinagawa ng switch ng Cisco? (Pumili ng dalawa.) pagbuo ng routing table na batay sa unang IP address sa frame header. gamit ang pinagmulang MAC address ng mga frame upang bumuo at magpanatili ng MAC address table. pagpapasa ng mga frame na may hindi alam na patutunguhang mga IP address sa default na gateway. Huling binago: 2025-01-22 17:01

Ang latency ay sinusukat sa millisecond, at isinasaad ang kalidad ng iyong koneksyon sa loob ng iyong network. Anumang bagay sa 100ms o mas mababa ay itinuturing na katanggap-tanggap na forgaming. Gayunpaman, ang 20-40ms ay pinakamainam. Huling binago: 2025-01-22 17:01

Maaari silang gawin ng maraming mga materyales. Ang mga wood stave, concrete staves, cast concrete, at steel panel ay ginamit na lahat, at may iba't ibang halaga, tibay, at airtightness tradeoffs. Ang mga silo na nag-iimbak ng butil, semento at mga woodchip ay karaniwang ibinababa gamit ang mga air slide o auger. Huling binago: 2025-01-22 17:01

Loopback. (2) Ang Loopback ay isang channel ng komunikasyon na may isang endpoint lamang. Tinukoy ng mga TCP/IP network ang isang loopback na nagpapahintulot sa software ng kliyente na makipag-ugnayan sa software ng server sa parehong computer. maaaring tukuyin ng mga user ang isang IP address, karaniwang 127.0. 0.1, na magtuturo pabalik sa configuration ng TCP/IP network ng computer. Huling binago: 2025-01-22 17:01

Hindi kami naniningil ng bayad para sa aming mga sertipiko. Ang Let's Encrypt ay isang nonprofit, ang aming misyon ay lumikha ng isang mas secure at privacy-respecting Web sa pamamagitan ng pag-promote ng malawakang paggamit ng HTTPS. Ang aming mga serbisyo ay libre at madaling gamitin upang ang bawat website ay makapag-deploy ng HTTPS. Huling binago: 2025-01-22 17:01

Oo. Maaari kang bumili ng mga standalone na bersyon ng Word, Excel, at PowerPoint para sa Mac o PC. Pumunta sa Microsoft Store at hanapin ang app na gusto mo. Maaari ka ring makakuha ng isang beses na pagbili o bersyon ng subscription ng Visio o Project, na available lang para sa mga PC. Huling binago: 2025-01-22 17:01

Ang Linux ay ang pinakakilala at pinakaginagamit na opensource operating system. Bilang isang operating system, ang Linux ay software na nasa ilalim ng lahat ng iba pang software sa isang computer, tumatanggap ng mga kahilingan mula sa mga program na iyon at nagpapadala ng mga kahilingang ito sa hardware ng computer. Huling binago: 2025-01-22 17:01

Paano mag DDoS ng IP gamit ang cmd. Ang isa sa pinakapangunahing at panimulang paraan ng pagtanggi sa serbisyo ay tinatawag na "ping of death", at ginagamit ang Command Prompt upang bahain ang isang Internet Protocol address ng mga data packet. Dahil sa maliit na sukat at pangunahing katangian nito, ang ping of death attack ay karaniwang pinakamahusay na gumagana laban sa mas maliliit na target. Huling binago: 2025-01-22 17:01

Kapag nagdagdag ka ng package na may kakayahan sa pag-deploy, awtomatiko nitong ia-update ang configuration ng iyong workspace (angular.json file) na may seksyong deploy para sa napiling proyekto. Maaari mong gamitin ang ng deploy command upang i-deploy ang proyektong iyon. Halimbawa, ang sumusunod na command ay awtomatikong nagde-deploy ng proyekto sa Firebase. Huling binago: 2025-06-01 05:06

Surcease sa isang Pangungusap?? Nakatanggap ang aming fraternity ng liham mula sa kolehiyo na humihiling sa amin na itigil ang anumang maingay na partido o haharap kami sa mga legal na isyu. Ang bagsak na kumpanya ay kailangang huminto sa mga operasyon dahil sa kakulangan ng pondo. Dahil may nasugatan kaming player, kinailangan ng paintball team ko na bawiin ang pag-atake sa aming mga kalaban. Huling binago: 2025-01-22 17:01

Ang interframe compression ay isang anyo ng compression kung saan pini-compress ng codec ang data sa loob ng isang frame na may kaugnayan sa iba. Ang mga kamag-anak na frame na ito ay tinatawag na mga delta frame. Huling binago: 2025-01-22 17:01

Ang British Computer Society (BCS) ay isang propesyonal na katawan at isang natutunang lipunan na kumakatawan sa mga nagtatrabaho sa information technology (IT) at computer science, kapwa sa United Kingdom at sa buong mundo. Huling binago: 2025-01-22 17:01

Upang magdagdag ng watermark, logo o mga larawan sa FilmoraScrn ay madali, kailangan mo lang: I-import ang iyong playvideo ng laro at ang larawan ng watermark sa timeline; Ayusin ang hangganan ng imahe ng watermark, tulad ng kulay ng hangganan, opacity at laki; Maaari ka ring magdagdag ng mga epekto ng teksto at mga overlay bilang iyong watermark kung gusto mo. Huling binago: 2025-01-22 17:01

Pagpapanatiling buhay ang mga koneksyon sa SSH Simulan ang PuTTY. I-load ang iyong session ng koneksyon. Sa pane ng Kategorya, i-click ang Koneksyon. Sa ilalim ng Pagpapadala ng mga null packet upang panatilihing aktibo ang session, sa Mga Segundo sa pagitan ng keepalive, i-type ang 240. Sa pane ng Kategorya, i-click ang Session. I-click ang I-save. Kumonekta sa iyong account at subaybayan ang koneksyon. Huling binago: 2025-06-01 05:06

Ang mga regular na expression (kilala rin bilang regex) ay ginagamit upang maghanap ng mga partikular na pattern sa isang listahan. Sa Google Analytics, maaaring gamitin ang regex upang maghanap ng anumang bagay na tumutugma sa isang partikular na pattern. Halimbawa, mahahanap mo ang lahat ng page sa loob ng subdirectory, o lahat ng page na may query string na higit sa sampung character ang haba. Huling binago: 2025-06-01 05:06

Isang pen drive na ipinapasok sa isang USBport. Lisensyado mula sa iStockPhoto. pangngalan. Ang kahulugan ng apen drive ay maliit na storage device na may hugis ng pen na may built-in na data storage na kumokonekta sa isang computer sa pamamagitan ng aUSB port. Ang isang halimbawa ng pen drive ay isang pen na may nakatagong USB port para sa pag-save ng data. Huling binago: 2025-01-22 17:01

San Francisco. Huling binago: 2025-01-22 17:01

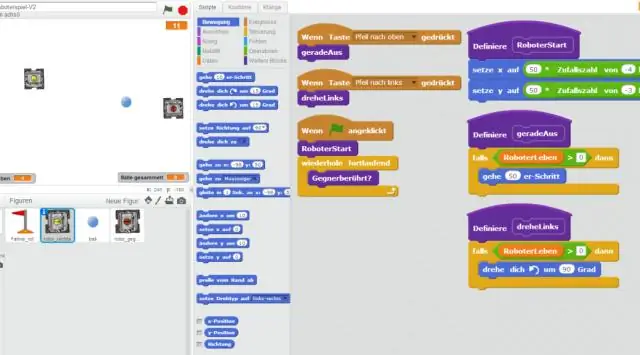

Ilagay ang robot sa sahig, i-on ito at i-activate ang Bluetooth sa iyong smartphone o tablet. Buksan ang Wonderapp o Blockly app at sundin ang mga tagubilin para i-set up ang therobot. Ang app at ang robot ay gumagamit ng parehong mga wikang napili sa mga setting ng wika ng iyong mobile device. Huling binago: 2025-01-22 17:01

Gumagamit ang CyberLink YouCam ng virtual na driver na madaling gumana sa karamihan ng mga webcam device at software sa pagmemensahe, Narito ang mga pangunahing function: Magdagdag ng mga effect sa iyong webcam video, kasama ang mga Avatar, Filter at Particle, Emotions, Distortions at Frame. sa iyong webcamimage. Huling binago: 2025-01-22 17:01

Sa computer networking, ang localhost ay isang hostname na nangangahulugan ng computer na ito. Ito ay ginagamit upang ma-access ang mga serbisyo ng network na tumatakbo sa host sa pamamagitan ng loopback network interface. Ang paggamit ng loopback interface ay lumalampas sa anumang lokal na network interfacehardware. Huling binago: 2025-01-22 17:01

Ang mga nakaimbak na pamamaraan ay nagbibigay ng pinahusay na pagganap dahil mas kaunting mga tawag ang kailangang ipadala sa database. Halimbawa, kung ang isang naka-imbak na pamamaraan ay may apat na SQL statement sa code, kailangan lang magkaroon ng isang tawag sa database sa halip na apat na tawag para sa bawat indibidwal na SQL statement. Huling binago: 2025-01-22 17:01

Ang mga SharkBite fitting ay may kasamang PEX stiffener na paunang na-load sa fitting para sa PEX, PE-RT at HDPE. Ang PEX stiffener ay hindi kailangang alisin para sa Copper o CPVC na mga application. Itulak ang fitting sa insertion mark na ginawa mo lang sa pipe. Ngayon, i-on ang iyong tubig at suriin ang koneksyon. Huling binago: 2025-06-01 05:06

Dahilan bilang paraan ng pag-alam. Ang dahilan ay madalas na itinuturing na napakahalaga upang timbangin kung ang mga pag-aangkin ng kaalaman, o maging ang mga tao, ay mapagkakatiwalaan. Ang dahilan kung minsan ay ikinukumpara sa damdamin, kung saan ang emotive na pananalita at emosyonal na mga argumento ay tila humahadlang sa ating paghahanap ng kaalaman; ilayo tayo sa 'katotohanan. Huling binago: 2025-01-22 17:01

tatlo Gayundin, ano ang sistema ng automation? Automation o awtomatikong kontrol ay ang paggamit ng iba't ibang kontrol mga sistema para sa pagpapatakbo ng mga kagamitan tulad ng makinarya, mga proseso sa mga pabrika, boiler at heat treating ovens, paglipat sa mga network ng telepono, pagpipiloto at pag-stabilize ng mga barko, sasakyang panghimpapawid at iba pang mga aplikasyon at sasakyan na may kaunti o kakaunting tao Gayundin, ano ang mga pangangailangan ng autom. Huling binago: 2025-01-22 17:01

Mga parameter ng command line. Upang magsimula ng WildFly 8 na pinamamahalaang domain, isagawa ang $JBOSS_HOME/bin/domain.sh script. Upang magsimula ng isang standalone na server, isagawa ang $JBOSS_HOME/bin/standalone.sh. Nang walang mga argumento, ginagamit ang default na configuration. Huling binago: 2025-06-01 05:06

Ang pinakamahusay na mid-range na mga smartphone na maaari mong bilhin ang Xiaomi Mi 9T Pro: Isang pambihirang telepono sa isang hindi kapani-paniwalang presyo. Motorola Moto G7 Power: Pinakamahusay para sa buhay ng baterya. Google Pixel 3a: Ang pinakamahusay na mid-range na camera. OnePlus 6T: Isang mahusay na mid-range na telepono, ngayon ay ginawang mas mahusay. Xiaomi Pocophone F1: Pinakamahusay na mid-range na telepono sa ilalim ng £300. Huling binago: 2025-01-22 17:01

Bumubuo ang mga lisensya ng Enterprise at Enterprise Plus sa mga feature na kasama sa vSAN Standard at Advanced sa pamamagitan ng pagdaragdag ng suporta para sa vSAN stretched cluster configuration at data-at-rest encryption. Ang deduplication at compression at RAID-5/6 erasure coding na mga feature ay nangangailangan ng all-flash vSAN configuration. Huling binago: 2025-01-22 17:01

Ibalik ang Iyong Nawalang Data Gamit ang Disk Drill Ilunsad ang Disk Drill. I-download ang Disk Drill para sa Windows upang mabawi ang mga tinanggal na file. Piliin ang Uri ng Drive at Pagbawi. Hanapin ang drive na nais mong ibalik ang tinanggal na data mula sa listahan ng mga magagamit na drive. I-recover ang Iyong Mga Na-delete na File. Magpatuloy sa pamamagitan ng pagkuha ng mga tinanggal na file. Huling binago: 2025-06-01 05:06