Talaan ng mga Nilalaman:

- May -akda Lynn Donovan donovan@answers-technology.com.

- Public 2023-12-15 23:54.

- Huling binago 2025-01-22 17:43.

Si Nessus ay isang malayong seguridad pag-scan kasangkapan, na mga pag-scan isang computer at itataas ang isang alerto kung may natuklasan ito mga kahinaan na maaaring gamitin ng mga nakakahamak na hacker upang makakuha ng access sa anumang computer na nakakonekta ka sa isang network.

Gayundin, nagtatanong ang mga tao, anong mga kahinaan ang ini-scan ni Nessus?

Ang mga halimbawa ng mga kahinaan at pagkakalantad na maaaring i-scan ni Nessus ay kinabibilangan ng:

- Mga kahinaan na maaaring magpapahintulot sa hindi awtorisadong kontrol o pag-access sa sensitibong data sa isang system.

- Maling configuration (hal. open mail relay, nawawalang mga patch, atbp.).

Alamin din, ano ang bentahe ng paggamit ng Nessus? May mga makabuluhan mga kalamangan sa Nessus sa maraming iba pang mga produkto ngunit mayroon ding ilan disadvantages . Mataas na pagganap na pagkuha ng data na may pinakamababang epekto sa pag-uulat ng mga resulta sa network. Pinipilit ang sentralisadong arkitektura ng server kung saan nagaganap ang lahat ng pag-scan mula sa isang server. Mababang halaga ng pagmamay-ari.

Pagkatapos, paano ka magpapatakbo ng isang pag-scan sa kahinaan ng Nessus?

Paano: Patakbuhin ang Iyong Unang Vulnerability Scan kasama si Nessus

- Hakbang 1: Paglikha ng Scan. Kapag na-install at nailunsad mo na ang Nessus, handa ka nang magsimulang mag-scan.

- Hakbang 2: Pumili ng Template ng Pag-scan. Susunod, i-click ang template ng pag-scan na gusto mong gamitin.

- Hakbang 3: I-configure ang Mga Setting ng Pag-scan.

- Hakbang 4: Pagtingin sa Iyong Mga Resulta.

- Hakbang 5: Pag-uulat ng Iyong Mga Resulta.

Paano gumagana ang isang vulnerability scanner?

Ang scanner ng kahinaan gumagamit ng database upang ihambing ang mga detalye tungkol sa target na pag-atake sa ibabaw. Ang database ay tumutukoy sa mga kilalang flaws, coding bug, packet construction anomalya, default na configuration, at potensyal na landas patungo sa sensitibong data na maaaring samantalahin ng mga umaatake.

Inirerekumendang:

Ano ang internal vulnerability scan?

Internal Vulnerability Scans Ang Vulnerability scanning ay ang sistematikong pagkilala, pagsusuri at pag-uulat ng mga teknikal na kahinaan sa seguridad na maaaring gamitin ng mga hindi awtorisadong partido at indibidwal upang pagsamantalahan at banta ang pagiging kompidensiyal, integridad at availability ng negosyo at teknikal na data at impormasyon

Bakit kailangan natin ng vulnerability management?

Ang pamamahala sa kahinaan ay ang kasanayan ng aktibong paghahanap at pag-aayos ng mga potensyal na kahinaan sa seguridad ng network ng isang organisasyon. Ang pangunahing layunin ay ilapat ang mga pag-aayos na ito bago magamit ng isang umaatake ang mga ito upang magdulot ng paglabag sa cybersecurity

Ano ang patakaran sa pagsasama-sama ng NIC at ano ang ginagawa nito?

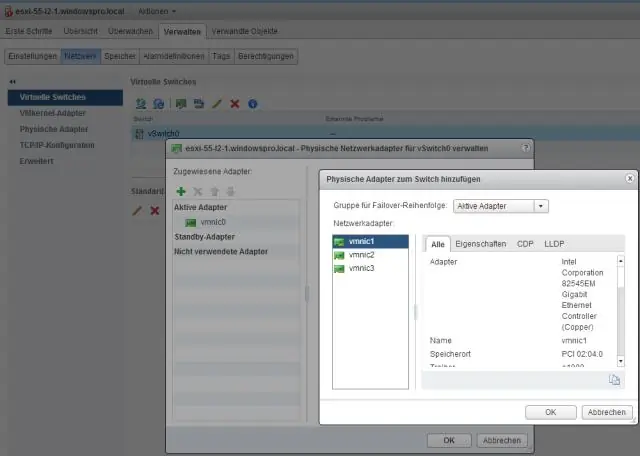

Sa pinakasimpleng termino nito, nangangahulugan ang NIC teaming na kumukuha kami ng maraming pisikal na NIC sa isang partikular na host ng ESXi at pinagsasama ang mga ito sa isang solong lohikal na link na nagbibigay ng bandwidth aggregation at redundancy sa isang vSwitch. Maaaring gamitin ang NIC teaming para ipamahagi ang load sa mga available na uplink ng team

Ano ang vulnerability mitigation?

Kapag pinapagaan mo ang isang kahinaan, sinusubukan mong bawasan ang epekto ng kahinaan, ngunit hindi mo ito inaalis. Bawasan ang isang kahinaan bilang isang pansamantalang hakbang lamang

Ano ang ibig sabihin ng scanner input ng bagong scanner system?

Input ng scanner = bagong Scanner(System.in); Lumilikha ng isang bagong object ng uri ng Scanner mula sa karaniwang input ng programa (sa kasong ito marahil ang console) at int i = input. nextInt() ay gumagamit ng nextIntMethod ng bagay na iyon, na nagbibigay-daan sa iyo na magpasok ng ilang teksto at ito ay mai-parse sa isang integer