- May -akda Lynn Donovan [email protected].

- Public 2023-12-15 23:54.

- Huling binago 2025-06-01 05:11.

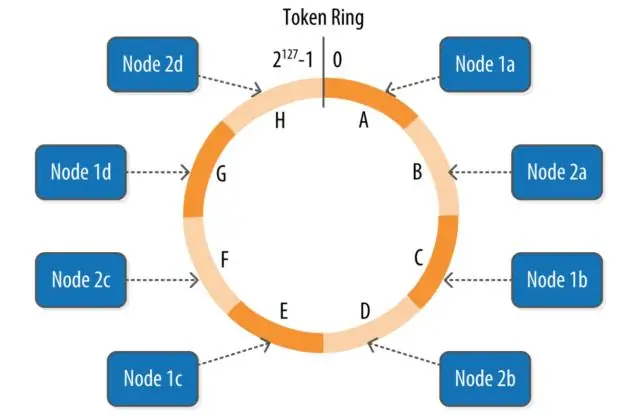

A token sa Cassandra ay isang Hash na halaga. Kapag sinubukan mong magpasok ng data sa Cassandra , gagamit ito ng algorithm para i-hash ang primary key (na kumbinasyon ng partition key at clustering column ng table). Ang hanay ng token para sa data ay 0 - 2^127. Ang bawat node sa a Cassandra cluster, o "singsing", ay binibigyan ng inisyal token.

Higit pa rito, ano ang Vnode sa Cassandra?

Mga virtual na node sa a Cassandra cluster ay tinatawag din vnodes . Vnodes maaaring tukuyin para sa bawat pisikal na node sa cluster. Ang bawat node sa ring ay maaaring humawak ng maraming virtual node. Sa pagdaragdag ng bagong node sa cluster, ang mga virtual na node dito ay nakakakuha ng pantay na bahagi ng umiiral na data.

Maaaring magtanong din, ano ang ibig sabihin ng tagumpay para sa operasyon ng pagsulat ni Cassandra? Ang ibig sabihin ng tagumpay ang data ay isinulat sa commit log at sa memtable. Ipinapasa ng coordinator node ang magsulat sa mga replika ng row na iyon.

Ang dapat ding malaman ay, paano gumagana ang Cassandra DB?

Cassandra ay isang peer-to-peer distributed system na binubuo ng isang kumpol ng mga node kung saan ang anumang node ay maaaring tumanggap ng isang read o write na kahilingan. Katulad ng Dynamo ng Amazon DB , bawat node sa cluster ay nagbibigay ng impormasyon ng estado tungkol sa sarili nito at iba pang mga node gamit ang peer-to-peer na gossip communication protocol.

Paano sumulat ng data si Cassandra?

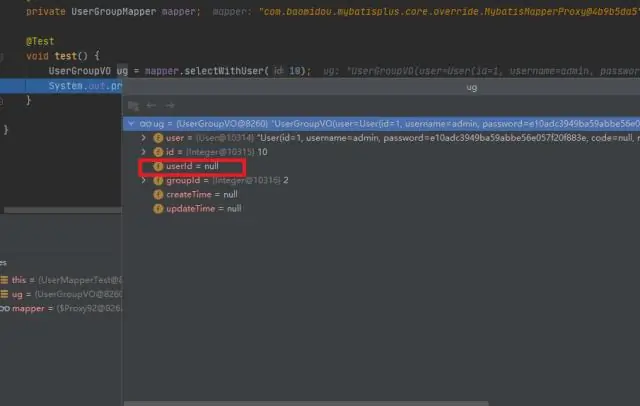

Ang Sumulat Landas Kailan a magsulat nangyayari, Cassandra nag-iimbak ng datos sa isang istraktura sa memorya, ang memtable, at din appends nagsusulat sa commit log sa disk. Ang memtable ay a magsulat -back cache ng datos mga partisyon na Cassandra tumitingin gamit ang susi. Kung mas maraming table ang ginagamit, mas malaki ang memtable nito na kailangang maging.

Inirerekumendang:

Ano ang saklaw ng pagtuturo?

Ang saklaw ng pagtuturo ay nagbibigay ng impormasyon tungkol sa dami ng code na naisakatuparan o napalampas. Ang sukatang ito ay ganap na independiyente sa source formatting at palaging available, kahit na walang impormasyon sa pag-debug sa mga file ng klase

Ano ang saklaw ng Nb IoT?

2. Mga teknikal na pagkakaiba: SIGFOX, LORA, at NB-IOT Sigfox NB-IoT Range 10 km (urban), 40 km (rural) 1 km (urban), 10 km (rural) Interference immunity Napakataas Mababang Authentication at encryption Hindi suportado Oo (LTE encryption) Adaptive data rate Hindi Hindi

Ano ang saklaw ng Tinyint sa MySQL?

MySQL Datatypes Ty p e S i z e D e s c r i p t i o n TINYINT[Length] 1 byte Range of -128 to 127 or 0 to 255 unsigned. SMALLINT[Length] 2 bytes Range of -32,768 to 32,767 or 0 to 65535 unsigned. MEDIUMINT[Length] 3 bytes Range of -8,388,608 to 8,388,607 or 0 to 16,777,215 unsigned

Ano ang static at dynamic na saklaw?

Static na saklaw: Ang static na saklaw ay tumutukoy sa saklaw ng variable na tinukoy sa oras ng pag-compile. Dynamic na Saklaw: Ang dinamikong saklaw ay tumutukoy sa saklaw ng isang variable na tinukoy sa oras ng pagtakbo

Ano ang saklaw kung saan maaaring i-configure ang mga karaniwang ACL?

Posible kahit na may pinalawig na ACL upang tukuyin kung anong protocol ang pinahihintulutan o tinatanggihan. Tulad ng mga karaniwang ACL, mayroong isang tiyak na hanay ng numero na ginagamit upang tukuyin ang isang pinahabang listahan ng access; ang hanay na ito ay mula 100-199 at 2000-2699