- May -akda Lynn Donovan [email protected].

- Public 2023-12-15 23:54.

- Huling binago 2025-01-22 17:43.

Host - nakabatay sa pagruruta nagbibigay-daan sa iyo na ilipat ang higit pa sa pagruruta logic para sa iyong mga application at website sa Application Load Balancer. Maaari ka na ngayong mag-ruta sa maraming domain sa iisang load balancer sa pamamagitan ng pagruruta bawat isa host pangalan sa ibang hanay ng mga instance o container ng EC2.

Tinanong din, ano ang path based routing?

URL Path Based Routing nagbibigay-daan sa iyo na iruta ang trapiko sa mga back-end na server pool nakabatay sa URL Mga landas ng kahilingan. Ang isa sa mga senaryo ay ang pagruta ng mga kahilingan para sa iba't ibang uri ng nilalaman sa iba't ibang mga backend server pool. Tinitiyak nito na ang trapiko ay nairuruta sa kanang likod na dulo.

Higit pa rito, anong mga tagapakinig ang maaari mong i-configure ang iyong application load balancer upang tanggapin? Application Load Balancers magbigay ng katutubong suporta para sa Mga WebSocket. Kaya mo gumamit ng WebSockets na may parehong HTTP at HTTPS mga tagapakinig . Application Load Balancers magbigay ng katutubong suporta para sa HTTP/2 na may HTTPS mga tagapakinig . Kaya mo magpadala ng hanggang 128 mga kahilingan sa parallel gamit isa Koneksyon ng

Nagtatanong din ang mga tao, ano ang http routing?

Pagruruta . Pagruruta tinutukoy kung aling handler ang makakatanggap ng isang partikular na kahilingan. Ang handler ay isang function na nakatuon sa pagtanggap at pagkilos sa ilang partikular na kahilingan. Ang mga kahilingan ay niruruta batay sa dalawang piraso ng impormasyon: ang HTTP paraan ng kahilingan, at ang landas ng kahilingan. A ruta ay tumutukoy sa isang HTTP paraan, landas, at kumbinasyon ng handler.

Ano ang tagapakinig sa load balancer?

Oo, ang load balancer ay isang EC2 instance upang magbigay ng networking at compute na mga serbisyo na kailangan para sa load pagbabalanse. Ginagamit ang Target na Pangkat upang iruta ang mga kahilingan sa isa o higit pang mga nakarehistrong target (ang iyong mga na-back na EC2 instance). A tagapakinig ay isang proseso na "Nakikinig ang TCP" para sa mga kahilingan mula sa mga kliyente.

Inirerekumendang:

Ano ang CERT based authentication?

Ang scheme ng pagpapatunay na nakabatay sa sertipiko ay isang pamamaraan na gumagamit ng isang pampublikong key cryptography at digital na sertipiko upang patotohanan ang isang user. Pagkatapos ay kinukumpirma ng server ang bisa ng digital signature at kung ang sertipiko ay naibigay ng isang pinagkakatiwalaang awtoridad ng sertipiko o hindi

Ano ang ibig sabihin ng object based?

Ang terminong 'wika na nakabatay sa object' ay maaaring gamitin sa isang teknikal na kahulugan upang ilarawan ang anumang programming language na gumagamit ng ideya ng pag-encapsulate ng estado at mga operasyon sa loob ng 'mga bagay'. Sinusuportahan ng lahat ng mga wikang ito ang kahulugan ng anobject bilang istruktura ng data, ngunit walang polymorphism at inheritance

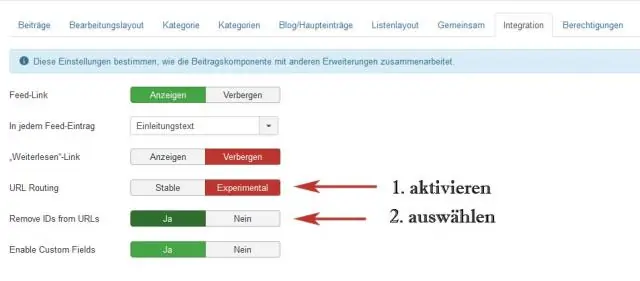

Paano ko ie-enable ang attribute based routing?

Ang pag-enable ng attribute routing sa iyong ASP.NET MVC5 application ay simple, magdagdag lang ng tawag sa mga ruta. MapMvcAttributeRoutes() method sa RegisterRoutes() method ng RouteConfig. cs file. Maaari mo ring pagsamahin ang attribute routing sa convention-based routing

Ano ang pagkakaiba sa pagitan ng pagho-host at pagho-host ng WordPress?

Tulad ng nabanggit ko kanina, ang pangunahing pagkakaiba sa pagitan ng isang planong "WordPress Hosting" at karaniwang plano ng "Web Hosting" para sa kumpanya ng pagho-host ay alam nila kung ano ang tatakbo sa partikular na server. Dahil alam nila kung ano ang tatakbo, maaari nilang i-configure ang server at maglaan ng mga mapagkukunan partikular para saWordPress

Ano ang pagkakaiba sa pagitan ng host based at network based na intrusion detection?

Ilan sa mga bentahe ng ganitong uri ng IDS ay: May kakayahan silang i-verify kung matagumpay o hindi ang isang pag-atake, samantalang ang isang network based IDS ay nagbibigay lamang ng alerto sa pag-atake. Maaaring suriin ng isang host based system ang naka-decrypt na trapiko upang mahanap ang signature ng pag-atake-kaya nagbibigay sa kanila ng kakayahang subaybayan ang naka-encrypt na trapiko