- May -akda Lynn Donovan [email protected].

- Public 2023-12-15 23:54.

- Huling binago 2025-01-22 17:43.

Ang GCA ay nagbibigay sa industriya ng kontrata -tiyak gabay sa pag-uuri ng seguridad . Ang GCA may malawak na awtoridad hinggil sa mga tungkulin sa pagkuha para sa ahensya nito, ayon sa itinalaga ng pinuno ng ahensya.

Kaya lang, ang who HO ay nag-isyu ng mga kontrata at tinitiyak na ang sugnay ng mga kinakailangan sa seguridad ay kasama sa mga kontrata na mangangailangan ng access sa classified na impormasyon?

Ang mga ahensya ng gobyerno ay may responsibilidad na magbigay mga kinakailangan sa seguridad para sa lahat ng mga kahilingan para sa mga panukala at mga kontrata na nangangailangan ng access sa classified na impormasyon . Ang Department of Defense Instruction (DoDI), 5000.02 ay nagbibigay ng gabay sa Operasyon ng Defense Acquisition System.

Higit pa rito, aling ahensya ang nagsisiguro sa pagiging karapat-dapat ng kontratista para sa access sa classified na impormasyon? GAO-18-407 Na-publish: Mayo 14, 2018. Tinutukoy ng Defense Security Service ng DOD ang pamahalaan mga kontratista ' pagiging karapat-dapat sa i-access ang inuri-uri na impormasyon at sinusubaybayan ang mahigit 12,000 kontratista pasilidad.

Higit pa rito, ano ang gabay sa pag-uuri ng seguridad?

A gabay sa pag-uuri ng seguridad ay isang talaan ng orihinal pag-uuri mga desisyon na maaaring gamitin bilang pinagmumulan ng dokumento kapag lumilikha nang derivative nauuri mga dokumento. Hinihikayat ang mga OCA na mag-publish mga gabay sa pag-uuri ng seguridad upang mapadali ang isang pamantayan at mahusay pag-uuri programa sa pamamahala.

Ano ang mga hakbang sa derivative classification?

Ang Derivative Classification ay ang pagsasama-sama, pag-paraphrasing, muling pagsasalaysay, o pagbuo sa bagong anyo ng impormasyon na naiuri na, at pagmamarka ng bagong nabuong materyal na naaayon sa mga marka ng pag-uuri na naaangkop sa pinagmulan impormasyon.

Inirerekumendang:

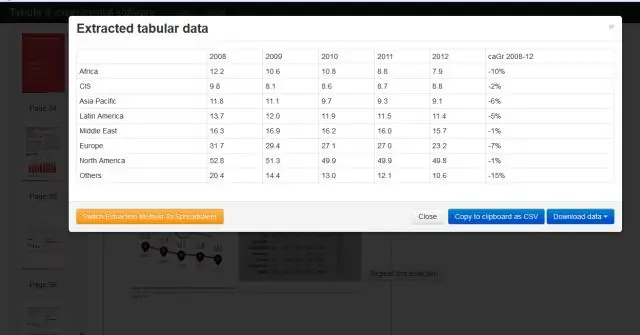

Aling talahanayan ang naglalaman ng multidimensional na data sa data warehouse?

Ang talahanayan ng katotohanan ay naglalaman ng multidimensional na data sa data warehouse. Multidimensional database ay ginagamit upang i-optimize ang 'online analytical processing' (OLAP) at data warehouse

Aling mga uri ng mga patakaran sa pag-scale ang available kapag gumagamit ng AWS Auto Scaling?

Ipinapakita sa iyo ng sumusunod na pamamaraan kung paano gamitin ang Amazon EC2 Auto Scaling console upang lumikha ng dalawang hakbang na mga patakaran sa pag-scale: isang patakaran sa pag-scale na nagpapataas ng kapasidad ng grupo ng 30 porsyento, at isang patakaran sa pag-scale na nagpapababa sa kapasidad ng grupo. sa dalawang pagkakataon

Ano ang mga kinakailangan sa seguridad ng database?

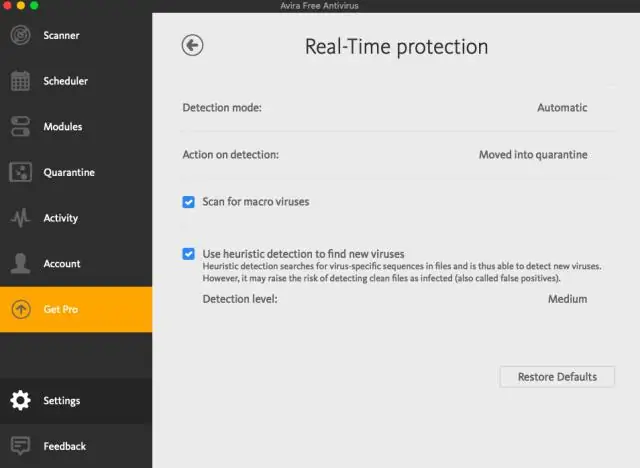

7 Pinakamahusay na Kasanayan sa Seguridad ng Database Tiyakin ang seguridad ng pisikal na database. Gumamit ng web application at mga firewall ng database. Patigasin ang iyong database hangga't maaari. I-encrypt ang iyong data. I-minimize ang halaga ng mga database. Pamahalaan ang pag-access sa database nang mahigpit. I-audit at subaybayan ang aktibidad ng database

Ano ang mga uri ng mga mambabasa para sa mga teknikal na dokumento?

Kasama sa mga teknikal na dokumento ang mga memo, graphics, mga sulat, mga flier, mga ulat, mga newsletter, mga presentasyon, mga web page, mga brochure, mga panukala, mga tagubilin, mga pagsusuri, mga press release, mga katalogo, mga patalastas, mga handbook, mga plano sa negosyo, mga patakaran at pamamaraan, mga detalye, mga tagubilin, mga gabay sa istilo , mga agenda at iba pa

Ano ang dalawang pangunahing kinakailangan para sa pagsulat ng mga pag-audit ng SQL Server sa log ng seguridad ng Windows?

Mayroong dalawang pangunahing kinakailangan para sa pagsulat ng mga pag-audit ng server ng SQL Server sa log ng Windows Security: Ang setting ng pag-access sa object ng audit ay dapat na i-configure upang makuha ang mga kaganapan. Ang account kung saan ang serbisyo ng SQL Server ay tumatakbo sa ilalim ay dapat magkaroon ng pahintulot na bumuo ng mga pag-audit ng seguridad upang magsulat sa log ng Windows Security