Talaan ng mga Nilalaman:

- May -akda Lynn Donovan [email protected].

- Public 2023-12-15 23:54.

- Huling binago 2025-06-01 05:11.

Ang pitong yugto ng isang cyber attack

- Unang hakbang - Reconnaissance. Bago ilunsad ang isang atake , ang mga hacker ay unang tumukoy ng isang mahinang target at tuklasin ang mga pinakamahusay na paraan upang pagsamantalahan ito.

- Ikalawang Hakbang - Pag-armas.

- Ikatlong Hakbang - Paghahatid.

- Ikaapat na Hakbang - Pagsasamantala.

- Hakbang limang - Pag-install.

- Ika-anim na hakbang - Command at kontrol.

- Ikapitong Hakbang - Aksyon ayon sa layunin.

Gayundin, ano ang mga yugto ng pag-atake sa cyber?

Ang 6 na Yugto ng Isang Nakakahamak na Cyber Attack

- Reconnaissance - Pagbuo ng diskarte sa pag-atake.

- Scan - Paghahanap ng mga kahinaan.

- Exploit - Simula ng pag-atake.

- Pagpapanatili ng Access - Pagtitipon ng mas maraming data hangga't maaari.

- Exfiltration - Pagnanakaw ng sensitibong data.

- Pag-iwas sa Pagkakakilanlan - Pagkukunwari ng presensya upang mapanatili ang pag-access.

Gayundin, ano ang 4 na uri ng pag-atake sa cyber? Nangungunang 10 Pinakakaraniwang Uri ng Cyber Attacks

- Denial-of-service (DoS) at distributed denial-of-service (DDoS) na pag-atake.

- Man-in-the-middle (MitM) na pag-atake.

- Pag-atake ng phishing at spear phishing.

- Drive-by na pag-atake.

- Pag-atake ng password.

- Pag-atake ng SQL injection.

- Pag-atake ng cross-site scripting (XSS).

- Nakikinig na atake.

Kaya lang, ano ang unang yugto ng pag-atake sa cyber?

Reconnaissance: Sa panahon ng unang yugto ng atake ikot ng buhay, cyber maingat na pinaplano ng mga kalaban ang kanilang paraan ng atake . Sila ay nagsasaliksik, nakikilala at pumipili ng mga target na magbibigay-daan sa kanila upang maabot ang kanilang mga layunin. Kinokolekta ng mga attacker ang intel sa pamamagitan ng mga mapagkukunang magagamit ng publiko, tulad ng Twitter, LinkedIn at mga website ng kumpanya.

Ano ang nangyayari sa yugto ng survey ng isang cyber attack?

Ang yugto ng survey Gagamitin ng mga umaatake ang anumang paraan na magagamit upang maghanap ng mga teknikal, pamamaraan o pisikal na kahinaan na maaari nilang subukang pagsamantalahan. Gagamit sila ng open source na impormasyon tulad ng LinkedIn at Facebook, pamamahala ng domain name/mga serbisyo sa paghahanap, at social media.

Inirerekumendang:

Ilang cyber attack ang nangyayari araw-araw?

Sinasabi ng mga katotohanan at istatistika ng cybercrime na mula noong 2016 mahigit 4,000 pag-atake ng ransomware ang nangyayari araw-araw. Iyon ay 300% na pagtaas mula noong 2015 kung kailan wala pang 1,000 na pag-atake ng ganitong uri ang naitala bawat araw

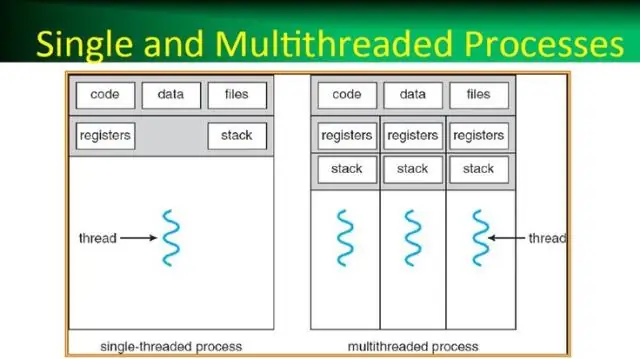

Ano ang isang proseso sa isang operating system ano ang isang thread sa isang operating system?

Ang isang proseso, sa pinakasimpleng termino, ay isang executing program. Ang isa o higit pang mga thread ay tumatakbo sa konteksto ng proseso. Ang thread ay ang pangunahing yunit kung saan ang operating system ay naglalaan ng oras ng processor. Ang threadpool ay pangunahing ginagamit upang bawasan ang bilang ng mga applicationthread at magbigay ng pamamahala ng mga workerthread

Tinutukoy ba bilang ang relasyon sa pagitan ng mga katangian ng isang bagay at ang mga kakayahan ng isang ahente na nagbibigay ng mga pahiwatig sa paggamit ng isang bagay?

Ang isang affordance ay isang relasyon sa pagitan ng mga katangian ng isang bagay at ang mga kakayahan ng ahente na tumutukoy kung paano maaaring gamitin ang bagay

Ano ang cyber crime at cyber security?

Cyber Crime at Cyber Security.Mga Advertisement. Ang krimen na kinasasangkutan at gumagamit ng mga computerdevice at Internet, ay kilala bilang cybercrime. Ang cybercrime ay maaaring gawin laban sa isang indibidwal o grupo; maaari rin itong gawin laban sa gobyerno at pribadong organisasyon

Paano naiiba ang spear phishing attack sa pangkalahatang phishing attack?

Ang phishing at spear phishing ay mga pangkaraniwang paraan ng pag-atake sa email na idinisenyo para sa iyo sa pagsasagawa ng isang partikular na aksyon-karaniwang pag-click sa isang nakakahamak na link o attachment. Pangunahing usapin ng pag-target ang pagkakaiba sa pagitan nila. Ang mga email ng spear phishing ay maingat na idinisenyo upang makakuha ng isang tatanggap na tumugon