- May -akda Lynn Donovan [email protected].

- Public 2023-12-15 23:54.

- Huling binago 2025-01-22 17:43.

Hashing ay ginamit upang patunayan ang integridad ng nilalaman sa pamamagitan ng pagtukoy sa lahat ng mga pagbabago at pagkatapos ay mga pagbabago sa a hash output. Pag-encrypt nag-encode ng data para sa pangunahing layunin ng pagpapanatili ng pagiging kumpidensyal at seguridad ng data. Nangangailangan ito ng pribadong susi para mabaliktad ang pag-andar naka-encrypt text sa plain text.

Dahil dito, ano ang pagkakaiba sa pagitan ng hash at encryption?

Hashing : Sa wakas, hashing ay isang anyo ng cryptographic na seguridad na naiiba sa pag-encrypt . Samantalang pag-encrypt ay isang dalawang hakbang na proseso na ginamit sa una i-encrypt at pagkatapos ay i-decrypt ang isang mensahe, hashing nag-condense ng isang mensahe sa isang hindi maibabalik na fixed-length na halaga, o hash.

Gayundin, bakit hindi magagamit ang isang hash function para sa pag-encrypt? Isang advantage yan hashing ay may higit sa ang pag-encrypt ay na ito ay hindi sinadya upang i-on ang random na output ng hash bumalik sa isang bagay na kapaki-pakinabang, kung saan ang pag-encrypt ay dinisenyo para lamang sa layuning iyon. Kung may humawak sa pag-encrypt susi, ito ay walang kuwenta upang i-decrypt ang data.

Gayundin, nagtatanong ang mga tao, paano gumagana ang pag-encrypt ng hash?

Hashing algorithm. A hashing ang algorithm ay a cryptographic hash function na nagmamapa ng data ng random na laki sa a hash ng isang tiyak na sukat. Ang pangunahing ideya ay ang paggamit ng isang deterministikong algorithm na kumukuha ng isang input at bumubuo ng isang nakapirming haba na string sa bawat oras. Bilang resulta, ang parehong input ay palaging magbibigay ng parehong output.

Ano ang ginagamit ng mga hash?

A hash function ay anumang function na maaaring dati mapa ang data ng di-makatwirang laki sa mga halaga ng nakapirming laki. Ang mga halaga ay ibinalik ng a hash function ay tinatawag hash mga halaga, hash code, digest, o simple mga hash.

Inirerekumendang:

Ano ang pie encryption?

Ini-encrypt ng Page-Integrated Encryption™ (PIE) ang sensitibong data ng user sa browser, at pinapayagan ang data na iyon na maglakbay nang naka-encrypt sa pamamagitan ng mga intermediate na tier ng application. Ang PIE system ay nag-encrypt ng data gamit ang host-supplied na single use key, na ginagawang walang silbi ang paglabag sa session ng browser ng user para sa pag-decryption ng anumang iba pang data sa system

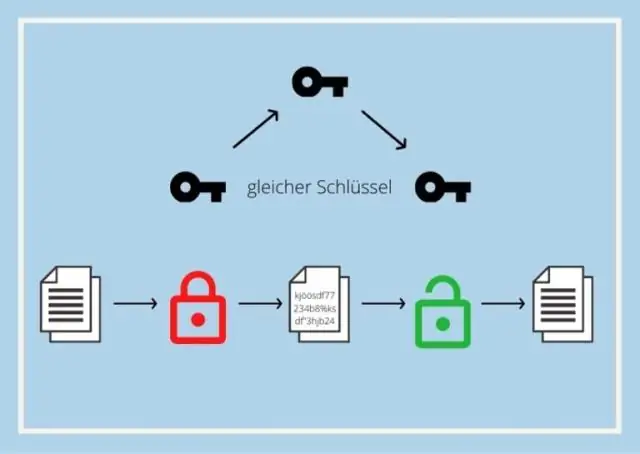

Bakit mas mabilis ang symmetric encryption kaysa sa asymmetric encryption?

Para sa mga karaniwang pag-andar ng pag-encrypt/pag-decrypt, ang mga simetriko na algorithm ay karaniwang gumaganap nang mas mabilis kaysa sa kanilang mga walang simetriko na katapat. Ito ay dahil sa ang katunayan na ang asymmetric cryptography ay napakalaking hindi epektibo. Ang simetriko cryptography ay tiyak na idinisenyo para sa mahusay na pagproseso ng malalaking volume ng data

Ano ang md5 encryption at decryption?

Ang Md5 (Message Digest 5) ay isang cryptographicfunction na nagbibigay-daan sa iyong gumawa ng 128-bits (32 caracter) na 'hash'mula sa anumang string na kinuha bilang input, anuman ang haba (hanggang 2^64bits). Ang tanging paraan upang i-decrypt ang iyong hash ay ihambing ito sa isang database gamit ang aming online decrypter

Ano ang 256bit encryption?

Ang 256-bit encryption ay isang data/file encryption technique na gumagamit ng 256-bit key para i-encrypt at i-decrypt ang data o mga file. Ito ay isa sa mga pinakasecure na paraan ng pag-encrypt pagkatapos ng 128- at 192-bit na pag-encrypt, at ginagamit sa karamihan ng mga modernong algorithm ng pag-encrypt, protocol at teknolohiya kabilang ang AES at SSL

Anong asymmetric encryption algorithm ang ginagamit para sa symmetric key exchange?

Ang pinakamalawak na ginagamit na symmetric algorithm ay AES-128, AES-192, at AES-256. Ang pangunahing kawalan ng symmetric key encryption ay ang lahat ng mga partidong kasangkot ay kailangang palitan ang susi na ginamit upang i-encrypt ang data bago nila ito ma-decrypt