- May -akda Lynn Donovan [email protected].

- Public 2023-12-15 23:54.

- Huling binago 2025-06-01 05:11.

Ito ay isa sa mga pangunahing layunin ng Biba at Clark Wilson pagkokontrolado modelo , upang maiwasan ang mga hindi awtorisadong pagbabago sa data. Upang patuloy na mapanatili ang integridad nito. Pangalawa, ang Biba at Modelo ni Clark Wilson panindigan ang integridad sa pamamagitan ng pagtiyak na ang mga awtorisadong user ay hindi gumagawa ng mga hindi awtorisadong pagbabago.

Kasunod nito, maaari ring magtanong, ano ang binibigyang-diin ni Clark Wilson?

Ang Clark - Wilson Ang modelo ng integridad ay nagbibigay ng pundasyon para sa pagtukoy at pagsusuri ng isang patakaran sa integridad para sa isang computing system. Ang modelo ay pangunahing nababahala sa pagpormal sa ideya ng integridad ng impormasyon.

Gayundin, paano naiiba ang modelong Clark Wilson sa modelong Biba? Clark - Wilson Hindi maaaring baguhin ng mga awtorisadong user ang data sa hindi naaangkop na paraan. Ito rin naiiba sa modelo ng Biba sa mga paksang iyon ay pinaghihigpitan. Nangangahulugan ito na ang isang paksa sa isang antas ng pag-access ay maaaring magbasa ng isang hanay ng data, samantalang ang isang paksa sa ibang antas ng pag-access ay may access sa ibang hanay ng data.

Kasunod nito, ang tanong ay, ano ang pinoprotektahan ng modelo ng Brewer at Nash?

Ang Brewer at Nash model ay binuo upang magbigay ng mga kontrol sa pag-access sa seguridad ng impormasyon na maaaring magbago nang pabago-bago. Nasa Brewer at Nash model walang impormasyon ang maaaring dumaloy sa pagitan ng mga paksa at mga bagay sa paraang iyon gagawin lumikha ng salungatan ng interes. Ito modelo ay karaniwang ginagamit ng mga consulting at accounting firm.

Ano ang modelo ng seguridad ng Biba?

Ang Biba Model o Biba Integridad Modelo binuo ni Kenneth J. Biba noong 1975, ay isang pormal na sistema ng paglipat ng estado ng computer seguridad patakaran na naglalarawan ng isang hanay ng mga panuntunan sa kontrol sa pag-access na idinisenyo upang matiyak ang integridad ng data. Ang data at mga paksa ay pinagsama-sama sa mga nakaayos na antas ng integridad.

Inirerekumendang:

Pinoprotektahan ba ng VPN ang isang tao sa gitna?

Ang paggamit ng VPN ay nagtatago sa IP address at lokasyon ng bansa ng gumagamit upang ma-bypass ang geo-blocking at internet censorship. Ang VPN ay epektibo rin laban sa man-in-the-middle attacks at para sa pagprotekta sa mga online na transaksyong cryptocurrency

Pinoprotektahan ba ng GFCI ang downstream?

Ang isa sa mga pinakamahusay na tampok ng GFCI (Ground Fault Circuit Interrupters) ay ang kanilang proteksyon sa ibaba ng agos. Nangangahulugan iyon na ang parehong tampok na pangkaligtasan na nakukuha mo mula sa isang GFCI outlet ay awtomatikong inilalapat sa lahat ng iba pang mga outlet na naka-wire pa pababa sa parehong circuit, hangga't ang mga outlet ay naka-wire nang maayos

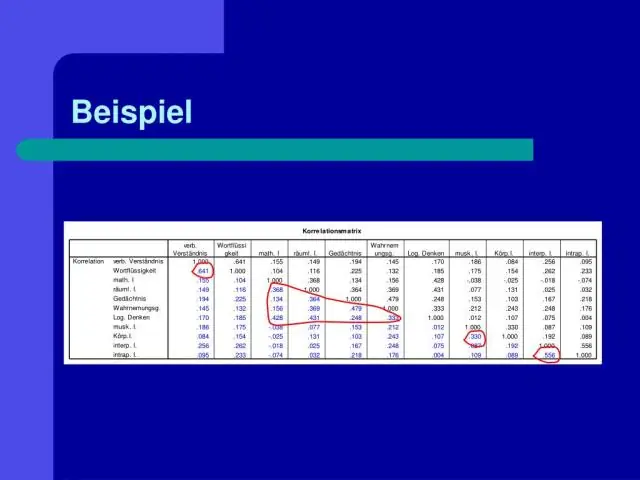

Ilang salik ang kasama sa modelong Guilford ng talino?

Samakatuwid, ayon kay Guilford mayroong 5 x 6 x 6 = 180 intelektwal na kakayahan o mga kadahilanan (nakumpirma lamang ng kanyang pananaliksik ang tungkol sa tatlong mga kakayahan sa pag-uugali, kaya sa pangkalahatan ay hindi kasama sa modelo)

Ano ang pangunahing disbentaha ng paggamit ng modelong RAD?

Ano ang pangunahing disbentaha ng paggamit ng RAD Model? Paliwanag: Ang kliyente ay maaaring lumikha ng isang hindi makatotohanang pananaw sa produkto na humahantong sa isang koponan sa higit o kulang sa pagbuo ng functionality. Gayundin, hindi madaling makuha ang mga dalubhasa at dalubhasang developer

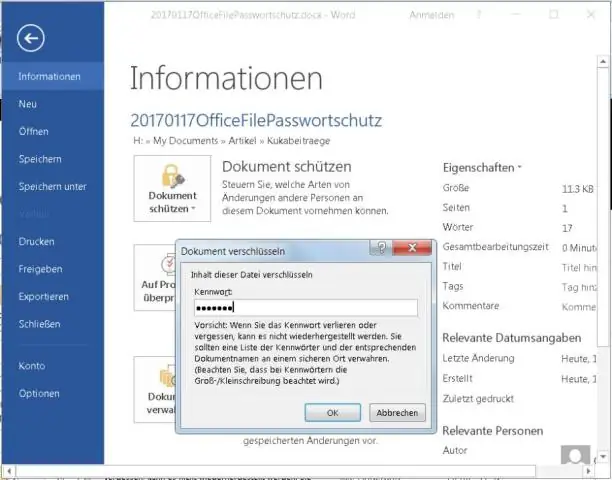

Paano mo pinoprotektahan ng password ang isang folder sa Windows 7?

Mga user ng Microsoft Windows Vista, 7, 8, at 10 Piliin ang file o folder na gusto mong i-encrypt. I-right-click ang file o folder at piliin ang Properties. Sa tab na Pangkalahatan, i-click ang pindutang Advanced. Lagyan ng check ang kahon para sa opsyong 'I-encrypt ang mga nilalaman upang ma-secure ang data', pagkatapos ay i-click ang OK sa parehong mga window