Talaan ng mga Nilalaman:

- May -akda Lynn Donovan donovan@answers-technology.com.

- Public 2023-12-15 23:54.

- Huling binago 2025-01-22 17:44.

Nag-aalok ang pangangaso ng pagbabanta ng maraming benepisyo, kabilang ang:

- Pagbawas sa mga paglabag at mga pagtatangka sa paglabag;

- Mas maliit na attack surface na may mas kaunting attack vectors;

- Pagtaas sa bilis at katumpakan ng isang tugon; at.

- Masusukat na mga pagpapabuti sa seguridad ng iyong kapaligiran.

Doon, ano ang ginagawa ng mga Threat hunters?

Cyber mga mangangaso ng pagbabanta ay mga propesyonal sa seguridad ng impormasyon na maagap at paulit-ulit na nakakakita, nagbubukod, at nag-neutralize ng mga advanced pagbabanta na umiiwas sa mga awtomatikong solusyon sa seguridad. Cyber mga mangangaso ng pagbabanta bumubuo ng mahalagang bahagi ng mabilis na lumalagong cyber pagbabanta industriya ng katalinuhan.

Sa tabi ng itaas, ay isang proactive na paraan ng pangangaso ng mga pag-atake? Proactive pananakot Pangangaso ay ang proseso ng proactively naghahanap sa pamamagitan ng mga network o mga dataset upang makita at tumugon sa mga advanced na cyberthreat na umiiwas sa tradisyonal na panuntunan o mga kontrol sa seguridad na nakabatay sa lagda.

Alamin din, paano mo sisimulan ang Threat hunting?

Paano magsagawa ng pangangaso ng pagbabanta

- Internal vs. outsourced.

- Magsimula sa tamang pagpaplano.

- Pumili ng paksang susuriin.

- Bumuo at sumubok ng hypothesis.

- Mangolekta ng impormasyon.

- Ayusin ang data.

- I-automate ang mga nakagawiang gawain.

- Sagutin ang iyong tanong at magplano ng paraan ng pagkilos.

Alin sa mga sumusunod ang mga aspeto ng pagmomodelo ng pagbabanta?

Narito ang 5 hakbang upang ma-secure ang iyong system sa pamamagitan ng pagmomodelo ng pagbabanta

- Hakbang 1: Tukuyin ang mga layunin sa seguridad.

- Hakbang 2: Tukuyin ang mga asset at external na dependency.

- Hakbang 3: Tukuyin ang mga trust zone.

- Hakbang 4: Tukuyin ang mga potensyal na banta at kahinaan.

- Hakbang 5: Idokumento ang modelo ng pagbabanta.

Inirerekumendang:

Alin sa mga sumusunod ang bentahe ng paggamit ng mga visual aid sa isang talumpati?

Ang mga pangunahing bentahe ng paggamit ng mga visual aid sa iyong mga talumpati ay ang mga ito ay nagpapataas ng interes ng madla, inilalayo ang atensyon mula sa tagapagsalita, at nagbibigay ng higit na kumpiyansa sa tagapagsalita sa presentasyon sa kabuuan

Alin sa mga sumusunod ang tumutukoy sa kakayahan ng isang produkto o sistema ng computer na lumawak upang makapaghatid ng mas malaking bilang ng mga user nang hindi nabubulok?

Ang scalability ay tumutukoy sa kakayahan ng isang computer, produkto, o system na palawakin upang makapaghatid ng malaking bilang ng mga user nang hindi nasisira. Binubuo ang imprastraktura ng IT ng mga pisikal na computing device na kailangan para mapatakbo ang enterprise

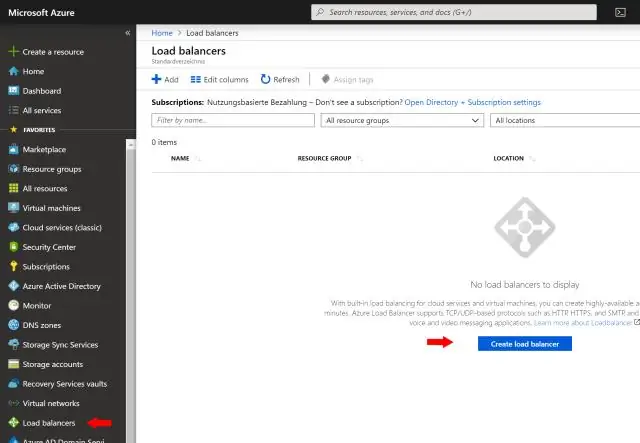

Alin sa mga sumusunod ang mga uri ng load balancer?

Mga Uri ng Load Balancer. Sinusuportahan ng Elastic Load Balancing ang mga sumusunod na uri ng load balancer: Application Load Balancers, Network Load Balancers, at Classic Load Balancers. Ang mga serbisyo ng Amazon ECS ay maaaring gumamit ng alinmang uri ng load balancer. Ginagamit ang mga Application Load Balancer para iruta ang trapiko ng HTTP/HTTPS (o Layer 7)

Alin sa mga sumusunod ang dalawang pangunahing kategorya ng mga pangmatagalang alaala?

Ang memorya ng deklaratibo at memorya ng pamamaraan ay ang dalawang uri ng pangmatagalang memorya. Ang memorya ng pamamaraan ay binubuo ng kung paano gawin ang mga bagay. Ang deklaratibong memorya ay binubuo ng mga katotohanan, pangkalahatang kaalaman, at mga personal na karanasan

Alin sa mga sumusunod ang tumutukoy sa isang set ng mga self-contained na serbisyo na nakikipag-ugnayan sa isa't isa upang lumikha ng gumaganang software application?

Ang arkitektura na nakatuon sa serbisyo ay set ng mga self-contained na serbisyo na nakikipag-ugnayan sa isa't isa upang lumikha ng gumaganang software application. Sa isang multi-tiered na network: ang gawain ng buong network ay balanse sa ilang antas ng mga server