Isulat ang "hindi sa address na ito" o "bumalik sa nagpadala" sa lahat ng ito. Ang iyong unang hakbang ay dapat na alisin ang lahat sa mailbox na naka-address sa ibang tao at isulat ang "bumalik sa nagpadala" dito. Pagkatapos ay ibalik lamang ito sa mailbox. Huling binago: 2025-01-22 17:01

Ang Mga Personal na Identifier (PID) ay isang subset ng mga elemento ng data ng personally identifiable information (PII), na tumutukoy sa isang natatanging indibidwal at maaaring magpapahintulot sa ibang tao na "ipagpalagay" ang pagkakakilanlan ng indibidwal na iyon nang hindi nila nalalaman o pahintulot. Pinagsama sa pangalan ng isang tao. Huling binago: 2025-01-22 17:01

Ang Log Delivery group ay may access sa target na bucket Ang mga log ng access ng server ay inihatid sa target na bucket (ang bucket kung saan ipinapadala ang mga log) ng isang account sa paghahatid na tinatawag na Log Delivery group. Upang makatanggap ng mga log ng pag-access sa server, ang pangkat ng Paghahatid ng Log ay dapat na may access sa pagsulat sa target na bucket. Huling binago: 2025-01-22 17:01

Ang Device Detection ay teknolohiyang tumutukoy kung anong uri ng mga mobile device ang nag-a-access sa website ng isang organisasyon. Sa pamamagitan ng paggamit ng device detection, ang mga kumpanyang ito ay makakapaghatid ng mga pinahusay na karanasan ng user sa mobile web sa mga end user, mag-target ng advertising, mapabuti ang analytics ng data ng pag-access sa web, at mapabilis ang mga oras ng pag-load ng mga larawan. Huling binago: 2025-01-22 17:01

Mayroong ilang mga pangunahing uri ng mga serbisyo sa web: XML-RPC, UDDI, SOAP, at REST: Ang XML-RPC (Remote Procedure Call) ay ang pinakapangunahing XML protocol upang makipagpalitan ng data sa pagitan ng maraming uri ng mga device sa isang network. Gumagamit ito ng HTTP upang mabilis at madaling maglipat ng data at komunikasyon ng iba pang impormasyon mula sa kliyente patungo sa server. Huling binago: 2025-01-22 17:01

Ang vi ay mayroon ding makapangyarihang mga kakayahan sa paghahanap at pagpapalit. Upang maghanap sa text ng isang bukas na file para sa partikular na string (kumbinasyon ng mga character o salita), sa command mode ay mag-type ng tutuldok (:), 's,' forward slash (/) at ang string ng paghahanap mismo. Ang iyong na-type ay lilitaw sa ilalim na linya ng display screen. Huling binago: 2025-01-22 17:01

Sa telekomunikasyon, ang walang koneksyon ay naglalarawan ng komunikasyon sa pagitan ng dalawang dulo ng network kung saan ang isang mensahe ay maaaring ipadala mula sa isang dulo patungo sa isa pa nang walang paunang pagsasaayos. Ang Internet Protocol (IP) at User Datagram Protocol (UDP) ay mga protocol na walang koneksyon. Huling binago: 2025-01-22 17:01

Bagama't gagana ang Verizon sa Japan, maniningil sila ng astronomical rate na USD1. 99/minuto para sa mga internasyonal na tawag at USD0. 50 para magpadala ng text. Ang isa pang paraan upang maabot ito ay ang pagkuha ng walang limitasyong data package at makipag-usap sa pamamagitan ng web (ibig sabihin, email at mga social networking site). Huling binago: 2025-01-22 17:01

Logic para alisin ang elemento mula sa array Ilipat sa tinukoy na lokasyon na gusto mong alisin sa ibinigay na array. Kopyahin ang susunod na elemento sa kasalukuyang elemento ng array. Alin ang kailangan mong gawin array[i] = array[i + 1]. Ulitin ang mga hakbang sa itaas hanggang sa huling elemento ng array. Sa wakas bawasan ang laki ng array ng isa. Huling binago: 2025-01-22 17:01

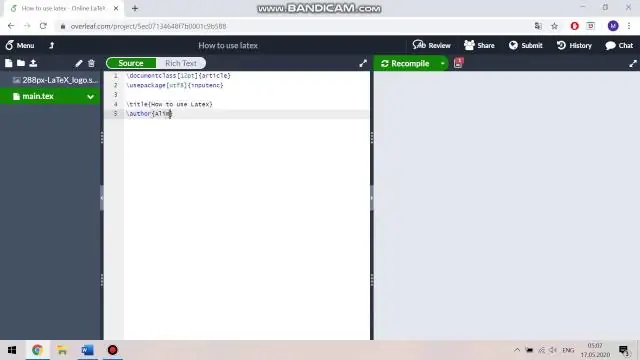

Ang LaTeX ay hindi likas na mas mahirap matutunan kaysa sa anumang iba pang kasanayang nararanasan mo sa paaralan. Panatilihing bukas ang isip, pahalagahan ang mga kakaiba nito, at lapitan ang LaTeX nang may pagkamausisa. Hindi tulad ng Microsoft Word, ang pamumuhunan ng iyong oras sa LaTeX ay may exponential returns. Ito ay hindi masyadong mahirap. Huling binago: 2025-01-22 17:01

Ang pagsasama-sama sa Java ay isang relasyon sa pagitan ng dalawang klase na pinakamahusay na inilarawan bilang isang 'may-a' at 'buong/bahagi' na relasyon. Kung ang Class A ay naglalaman ng isang sanggunian sa Class B at ang Class B ay naglalaman ng isang sanggunian sa Class A kung gayon walang malinaw na pagmamay-ari ang maaaring matukoy at ang relasyon ay isa lamang sa pagsasamahan. Huling binago: 2025-01-22 17:01

Ang Awk Command sa unix ay pangunahing ginagamit para sa pagmamanipula ng data sa paggamit ng file at pagbuo din ng mga tinukoy na ulat. Ang awk command programming language ay hindi nangangailangan ng pag-compile, at pinapayagan ang user na gumamit ng mga variable, numeric function, string function, at logical operator. Huling binago: 2025-06-01 05:06

Sa computing, nangyayari ang hang o freeze kapag ang isang computer program o system ay huminto sa pagtugon sa mga input. Ang pangunahing dahilan ay karaniwang pagkaubos ng mapagkukunan: ang mga mapagkukunang kailangan para sa ilang bahagi ng system upang tumakbo ay hindi magagamit, dahil ginagamit ito ng ibang mga proseso o simpleng hindi sapat. Huling binago: 2025-01-22 17:01

Gumawa ng mga cluster I-drag ang Cluster mula sa pane ng Analytics papunta sa view, at i-drop ito sa target na lugar sa view: Maaari mo ring i-double click ang Cluster upang makahanap ng mga cluster sa view. Kapag nag-drop o nag-double click ka sa Cluster: Lumilikha ang Tableau ng Clusters group sa Color, at kinukulayan ang mga marka sa iyong view ayon sa cluster. Huling binago: 2025-01-22 17:01

Itinatag ni Lew Cirne ang New Relic noong 2008 at siya ang CEO ng kumpanya. Ang pangalang 'New Relic' ay isang anagram ng pangalan ng founder na si Lew Cirne. Naging pampubliko ang Bagong Relic noong Disyembre 12, 2014. Noong Enero 2020, inanunsyo ng kumpanya na sasali si Bill Staples bilang Chief Product Officer sa Pebrero 14, 2020. Huling binago: 2025-06-01 05:06

Lumilitaw na maaari pa ring i-record ng Google ang mga website na iyong bina-browse habang nasa Incognito Mode sa Chrome browser at i-link ang mga ito sa iyong pagkakakilanlan. Ang Incognito Mode ay isang setting saChrome na pumipigil sa iyong kasaysayan sa web na maimbak. Hindi rin ito mag-iimbak ng cookies - maliliit na file tungkol sa iyo - na naka-link sa iyong pagkakakilanlan. Huling binago: 2025-01-22 17:01

Huwag paganahin ang mga startup application Pindutin ang Windows key. I-type ang configuration ng system sa box para sa paghahanap. Patakbuhin ang System Configuration application mula sa mga resulta ng paghahanap. Mag-click sa tab na Startup. Alisan ng check ang mga prosesong hindi mo gustong tumakbo sa startup. I-click ang OK. Huling binago: 2025-01-22 17:01

I-configure para sa DHCP I-click ang Start at Control Panel. Sa sandaling nasa Control Panel piliin ang Network at Internet at pagkatapos ay mula sa sumusunod na menu click sa Network at Sharing Center item. Piliin ang Baguhin ang mga setting ng adapter mula sa menu sa kaliwa. Piliin ang Internet Protocol Version 4 (TCP/IPv4) at i-click ang Properties. Huling binago: 2025-01-22 17:01

Mga Palatandaan at Sintomas isang maliit na batik o linya sa ilalim ng balat, kadalasan sa mga kamay o paa. pakiramdam na may nakadikit sa ilalim ng balat. sakit sa lokasyon ng splinter. minsan pamumula, pamamaga, init, o nana (mga palatandaan ng impeksyon). Huling binago: 2025-01-22 17:01

Paano Mag-reset ng SD Card Ipasok ang iyong SD card sa isang bukas na SD slot sa iyong computer. Mag-click sa menu ng 'Start' ng Windows at piliin ang 'Computer.' Mag-right-click sa SD card. I-click ang 'Format.' I-click ang 'OK' kapag tinanong ng Windows kung sigurado ka na gusto mong i-reformat ang card. Huling binago: 2025-01-22 17:01

Ang isang dual voltage device ay maaaring tumanggap ng parehong 110-120V at 220-240V. Sa kabutihang-palad, maraming mga gadget sa paglalakbay ang dalawahan ang boltahe, kaya kakailanganin mo lamang ng plug adapter, na tinatawag ding travel adapter. Karaniwang dalawahang boltahe na device: Mga charger ng iPhone. Mga laptop. mga iPad. Mga camera. Huling binago: 2025-06-01 05:06

Ang MapPath ay isang paraan na nagre-resolba ng mga virtual path sa mga path ng machine. Mayroon itong mahusay na utility para sa XML at ilang iba pang mga file ng data. Tip: Ang MapPath ay maaaring gumana bilang isang tulay sa pagitan ng mga virtual path na partikular sa website, at isang pisikal na landas na karamihan. NET IO pamamaraan ay mangangailangan. Huling binago: 2025-01-22 17:01

Gumawa ng Bagong BW Project sa HANA Studio Buksan ang SAP HANA Studio at gumawa ng bagong proyekto. Pumunta sa Windows → Open Perspective → Other. Piliin ang BW Modeling → I-click ang OK tulad ng ipinapakita sa sumusunod na screenshot. Huling binago: 2025-01-22 17:01

Sa pgAdmin 4, narito ang mga hakbang: Mag-right click sa table at piliin ang Properties. Sa loob ng dialog na lalabas, i-click ang Constraints / Foreign Key. I-click ang icon na + sa kanang itaas ng talahanayan ng Foreign key. Huling binago: 2025-01-22 17:01

Ang isang walang laman na array ay isang array na walang mga elemento. Para sa mga array na hindi walang laman, sinisimulan ang mga elemento sa kanilang default na halaga. – Basahin ang input ng user sa isang variable at gamitin ang halaga nito para masimulan ang array. Gamitin ang ArrayList sa halip – Piotr Gwiazda Abr 14 '14 sa 18:41. Huling binago: 2025-06-01 05:06

Ang Mono ay isang libre at open-source na proyekto para makalikha ng Ecma standard-compliant. NET Framework-compatible na software framework, kabilang ang isang C# compiler at isang Common Language Runtime. NET application cross-platform, ngunit din upang magdala ng mas mahusay na mga tool sa pag-unlad sa mga developer ng Linux. Huling binago: 2025-01-22 17:01

Buksan ang folder, at i-double click ang Prezi icon upang buksan ang iyong presentasyon. Handa na itong matingnan ng isang kliyente o ipakita sa mundo. Huling binago: 2025-01-22 17:01

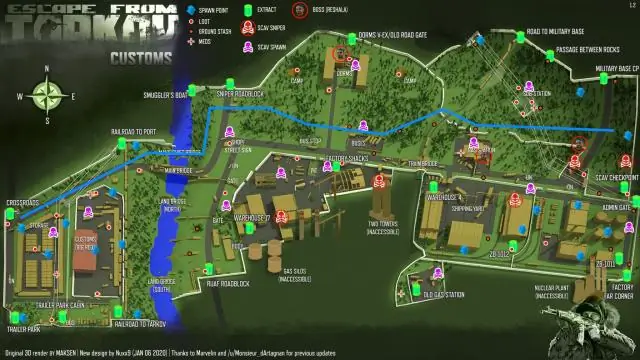

Tuklasin natin ang nangungunang limang pinakasikat na tool sa mga port scanner na ginagamit sa field ng infosec. Nmap. Ang Nmap ay nangangahulugang 'Network Mapper', ito ang pinakasikat na pagtuklas ng network at port scanner sa kasaysayan. Unicornscan. Ang Unicornscan ay ang pangalawang pinakasikat na libreng port scanner pagkatapos ng Nmap. Galit na IP Scan. Netcat. Zenmap. Huling binago: 2025-06-01 05:06

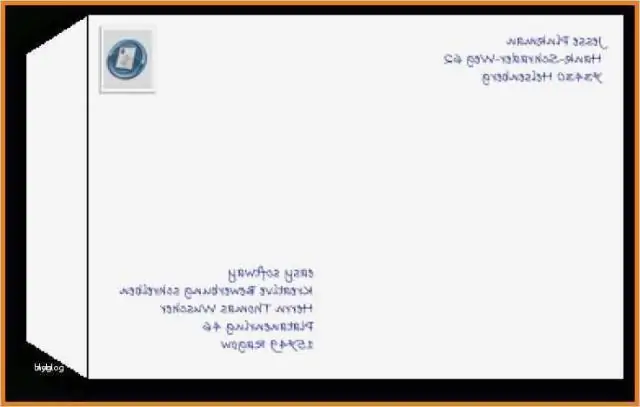

Alamin kung paano mag-print sa mga sobre mula sa Windows. Paano ako magpi-print ng mga sobre gamit ang Microsoft Word? Sa Microsoft Word, i-click ang Mailings, pagkatapos ay i-click ang Envelopes. Sa window ng Envelopes and Labels, i-type ang address sa Delivery address field, pagkatapos ay i-type ang return address sa Return address field. I-click ang Preview. Huling binago: 2025-01-22 17:01

Ang pinakamalaking pagkakaiba sa disenyo sa pagitan ng Note5 at pinakabagong modelo ng Samsung ay ang gilid-sa-gilid na screen. Ang mas malaking screen ay nangangahulugan ng 6.4 x 2.9 x 0.33-inch Note 8 istaller at mas makapal kaysa sa Note 5, na may sukat na 6 x 2.9 x0.29 inches. Huling binago: 2025-06-01 05:06

Maaari mo ring i-access ang portal sa pamamagitan ng Microsoft 365 admin center, tulad ng sumusunod: Sa Microsoft 365 admin center, i-click ang icon ng App launcher., at pagkatapos ay piliin ang Seguridad. Sa pahina ng seguridad ng Microsoft 365, i-click ang Higit pang mga mapagkukunan, at pagkatapos ay piliin ang Cloud App Security. Huling binago: 2025-01-22 17:01

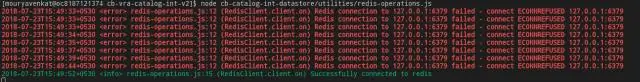

Maximum na bilang ng mga kliyente Sa Redis 2.6 ang limitasyong ito ay dynamic: bilang default, ito ay nakatakda sa 10000 mga kliyente, maliban kung iba ang nakasaad ng maxclients directive sa Redis. conf. Huling binago: 2025-01-22 17:01

VARIANT. Isang naka-tag na unibersal na uri, na maaaring mag-imbak ng mga halaga ng anumang iba pang uri, kabilang ang OBJECT at ARRAY, hanggang sa maximum na laki na 16 MB na naka-compress. Ang isang halaga ng anumang uri ng data ay maaaring implicit na i-cast sa isang VARIANT na halaga, na napapailalim sa mga paghihigpit sa laki. Huling binago: 2025-01-22 17:01

Kasama sa mga text file ang iba't ibang uri ng file, kabilang ang HTML, JavaScript, CSS,.txt, atbp. Karaniwang gumagana ang text compression sa pamamagitan ng paghahanap ng mga magkatulad na string sa loob ng isang text file, at pinapalitan ang mga string na iyon ng pansamantalang binary na representasyon upang gawing mas maliit ang kabuuang sukat ng file. Huling binago: 2025-01-22 17:01

Sa photography, ang katumbas na 35 mm na focal length ay sukat na nagsasaad ng anggulo ng view ng isang partikular na kumbinasyon ng lens ng camera at film o laki ng sensor. Sa anumang 35 mm film camera, ang isang 28 mm lens ay isang wide-angle lens, at ang isang 200 mm na lens ay isang long-focus lens. Huling binago: 2025-01-22 17:01

Ang Alpha Shoppers ay isang adware program na nagpapakita ng mga pop-up na ad at hindi gustong advertisement na hindi nagmumula sa mga site na iyong bina-browse. Huling binago: 2025-01-22 17:01

Mga Pagkakaugnay na Elektrisidad. Madali, ligtas, walang maintenance: Perpekto para sa DIN-rails, circuit boards o junction boxes o bilang pluggable connectors sa cable ducts o control cabinets – Nag-aalok ang WAGO ng mga tamang electrical interconnect solution para sa bawat application. Huling binago: 2025-06-01 05:06

Ang LG K8 (2018) na smartphone ay inilunsad noong Pebrero 2018. Ang telepono ay may 5.00-inch touchscreen na display na may resolution na 720x1280 pixels sa pixeldensity na 294 pixels per inch (ppi). Ang LG K8 (2018) ay pinapagana ng 1.3GHz quad-core processor. Ito ay may kasamang 2GBofRAM. Huling binago: 2025-06-01 05:06

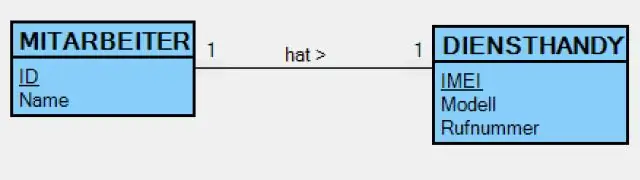

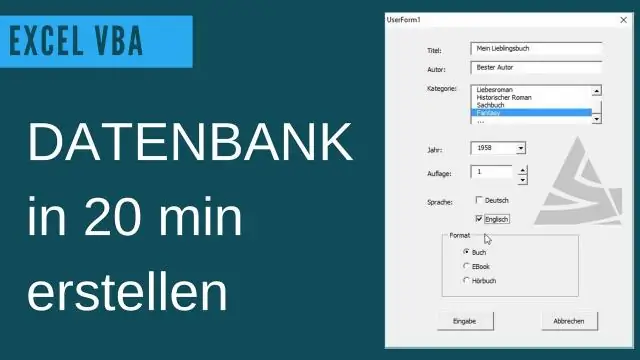

7 Pangunahing Hakbang sa Pagdidisenyo ng Relational Database Tukuyin ang layunin ng system. Tukuyin kung anong mga entity/talahanayan ang isasama. Tukuyin kung anong mga katangian/patlang ang isasama. Tukuyin ang mga natatanging field (pangunahing key) Tukuyin ang mga ugnayan sa pagitan ng mga talahanayan. Pinuhin ang disenyo (normalisasyon) Punan ang mga talahanayan ng hilaw na data. Huling binago: 2025-01-22 17:01

Sa ibaba ay nagpapakita kami ng listahan ng nangungunang 10 tech na mga site ng balita at blog na nagbibigay ng kalidad na impormasyon. Social Recap. TheNextWeb.com. Wired.com. Gizmodo.com. Mashable.com. TheVerge.com. DigitalTrends.com. TechRadar.com. Huling binago: 2025-01-22 17:01