Ang header ng kahilingan sa HTTP Authorization ay naglalaman ng mga kredensyal upang patotohanan ang isang user agent gamit ang isang server, kadalasan, ngunit hindi kinakailangan, pagkatapos tumugon ang server na may 401 Unawthorized status at ang WWW-Authenticate header. Huling binago: 2025-06-01 05:06

Gayunpaman, ang karamihan ay tila naninirahan sa anim, sa halip na tatlo, mga katangian ng mga wika ng tao: displacement, arbitrariness, productivity, discreetness, duality at cultural transmission. Ang pag-alis ay nangangahulugan na ang isang wika ay maaaring tumukoy sa mga oras at lugar maliban sa kasalukuyan. Huling binago: 2025-01-22 17:01

Ang Excel MAX function ay nagbabalik ng pinakamalaking halaga mula sa isang ibinigay na hanay ng mga numeric na halaga. Ang syntax ng function ay: MAX(number1, [number2],) kung saan ang mga argumento ng numero ay isa o higit pang mga numeric na halaga (o mga array ng mga numeric na halaga), na gusto mong ibalik ang pinakamalaking halaga ng. Huling binago: 2025-01-22 17:01

Nasa ibaba ang 23 panuntunan upang gawing mas mabilis at mas mahusay ang iyong SQL sa pagtanggal at pag-update ng data ng Batch. Gumamit ng awtomatikong paghati sa mga tampok ng SQL server. I-convert ang mga scalar function sa table-valued function. Sa halip na UPDATE, gamitin ang CASE. Bawasan ang mga nested view para mabawasan ang mga lag. Paunang pagtatanghal ng data. Gumamit ng mga temp table. Iwasang gumamit muli ng code. Huling binago: 2025-01-22 17:01

Tinutukoy ng NCSC ang isang cyber incident bilang isang paglabag sa patakaran sa seguridad ng isang system upang maapektuhan ang integridad o availability nito at/o ang hindi awtorisadong pag-access o pagtatangkang pag-access sa isang system o mga system; alinsunod sa Computer Misuse Act (1990). Huling binago: 2025-01-22 17:01

Sa syllogistic logic, mayroong 256 na posibleng paraan upang bumuo ng mga kategoryang syllogism gamit ang A, E, I, at O na mga form ng pahayag sa parisukat ng oposisyon. Sa 256, 24 lang ang valid forms. Sa 24 na valid na form, 15 ang walang kondisyong valid, at 9 ang may kondisyong valid. Huling binago: 2025-01-22 17:01

Para gumawa ng cluster: Sa sidebar, i-click ang Clusters button. Sa page na Mga Cluster, i-click ang Lumikha ng Cluster. Sa page na Gumawa ng Cluster, tukuyin ang pangalan ng cluster na Quickstart at piliin ang 6.3 (Scala 2.11, Spark 2.4. 4) sa drop-down na Databricks Runtime Version. I-click ang Lumikha ng Cluster. Huling binago: 2025-01-22 17:01

Nag-develop: Red Hat. Huling binago: 2025-01-22 17:01

Prerequisite – Ang Adaptive security appliance (ASA), Network address translation (NAT), Static NAT (sa ASA) Network Address Translation ay ginagamit para sa pagsasalin ng mga pribadong IP address sa Public IP address habang ina-access ang internet. Karaniwang gumagana ang NAT sa router o firewall. Huling binago: 2025-06-01 05:06

Pinakamahusay na Sagot: Maaari mo, ngunit hindi ito ang pinakamahusay na ideya. Ang iPad ay may Li-Ion na baterya, na may pinakamahusay na mahabang buhay kapag ito ay regular na bahagyang nadidischarge at muling na-charge. Sa ibaba, hinahayaan itong nakasaksak, ngunit kahit isang beses bawat linggo o higit pa, i-unplug ito at patakbuhin ito hanggang 50% pagkatapos ay hayaan itong mag-charge muli. Huling binago: 2025-01-22 17:01

Sino ang nagpapatupad ng mga kinakailangan ng PCI DSS? Bagama't ang mga kinakailangan sa PCI DSS ay binuo at pinapanatili ng katawan ng mga pamantayan sa industriya na tinatawag na PCI Security StandardsCouncil (SSC), ang mga pamantayan ay ipinapatupad ng limang mga tatak ng card sa pagbabayad: Visa, MasterCard, American Express, JCB International at Discover. Huling binago: 2025-01-22 17:01

Ang Amphitrite ay isang menor de edad na diyosang Griyego, isa sa ilang na namuno sa mga dagat. Isang magandang diyosa, siya ay anak ni Nereus, isang menor de edad na diyos ng dagat, at si Doris, isang seanymph. Huling binago: 2025-01-22 17:01

Ang lahat ng Thread ay namamatay alinman sa pamamagitan ng pagbabalik mula sa tawag sa run method o sa pamamagitan ng paghahagis ng exception na lumalampas sa run method. Namamatay ang mga thread sa mga sumusunod na sitwasyon: Kapag natapos na ang pamamaraang pinapatakbo nito (o ibinabato) Kapag natapos na ang proseso. Kapag naka-off o na-reset ang computer. Huling binago: 2025-01-22 17:01

I-configure ang mga wireless na setting: Ilagay ang Brother machine sa loob ng iyong WPS o AOSS™ access point/router. Tiyaking nakasaksak ang power cord. I-on ang makina at maghintay hanggang ang makina ay nasa Ready na estado. Pindutin nang matagal ang WPS o AOSS™ na button sa iyong WLAN access point/router nang ilang segundo. Huling binago: 2025-01-22 17:01

Sa isang full-time na trabaho at iba pang mga pangako, ang pamumuhunan ng 80 oras ng pag-aaral ay karaniwang tumatagal ng dalawang buwan. Kung ganap kang bago saAWS, inirerekomenda namin ang humigit-kumulang 120 oras o tatlong buwan upang maghanda. Magsimula sa mga pangunahing kaalaman, at pagkatapos ay lumipat sa Solusyon na Arkitekto - Associate Learning Path. Huling binago: 2025-01-22 17:01

Ang visibility timeout ay ang time-period o tagal na iyong tinukoy para sa queue item na kapag kinuha at naproseso ng consumer ay ginawang nakatago mula sa queue at iba pang mga consumer. Ang pangunahing layunin ay upang maiwasan ang maraming mga mamimili (o ang parehong mamimili), na paulit-ulit na kumakain ng parehong item. Huling binago: 2025-01-22 17:01

Mga Uri ng Istratehiya sa Komunikasyon Ang mga istratehiya sa komunikasyon ay maaaring berbal, di-berbal, o biswal. Ang pagsasama-sama ng lahat ng mga diskarte ay magbibigay-daan sa iyo upang makita ang pinakamaraming tagumpay. Huling binago: 2025-01-22 17:01

Ang Nighthawk X6 (R8000), tulad ng orihinal na Nighthawk (R7000) bago nito, ay hindi kapani-paniwalang istilo para sa isang Wi-Fi router. Bilang isang router na walang inbuilt modem, ang R8000 ay may isang WAN at apat na LAN Ethernet port, pati na rin ang isang USB 3.0 at isang USB 2.0 port para sa pagdaragdag ng external storage o flash drive. Huling binago: 2025-01-22 17:01

Hakbang 1: Kumuha ng SSL certificate. Kung gusto mong gamitin ang SSL at ihatid ang iyong Spring Boot application sa HTTPS kakailanganin mong kumuha ng certificate. Hakbang 2: Paganahin ang HTTPS sa Spring Boot. Bilang default, ang iyong Spring Boot na naka-embed na Tomcat container ay magkakaroon ng HTTP sa port 8080 na pinagana. Hakbang 3: I-redirect ang HTTP sa HTTPS (opsyonal). Huling binago: 2025-01-22 17:01

Sa Java accessors ay ginagamit upang makuha ang halaga ng isang pribadong field at mutators ay ginagamit upang itakda ang halaga ng isang pribadong field. Kung idineklara namin ang mga variable bilang pribado kung gayon hindi sila maa-access ng lahat kaya kailangan naming gumamit ng mga pamamaraan ng getter at setter. Huling binago: 2025-01-22 17:01

Ang Tantalum pentoxide ay isang walang kulay na solid na tumutugon sa mga oxidizer at maaaring magdulot ng mga pagsabog at sunog. Ang mga kaso ng pagkalason dahil sa pagkakalantad ay hindi naiulat, ngunit ang tantalum ay katamtamang nakakalason, at kung ang pagproseso ay nagsasangkot ng pagputol, pagtunaw, o paggiling, ang mataas na konsentrasyon ng mga usok o alikabok ay maaaring ilabas sa hangin. Huling binago: 2025-01-22 17:01

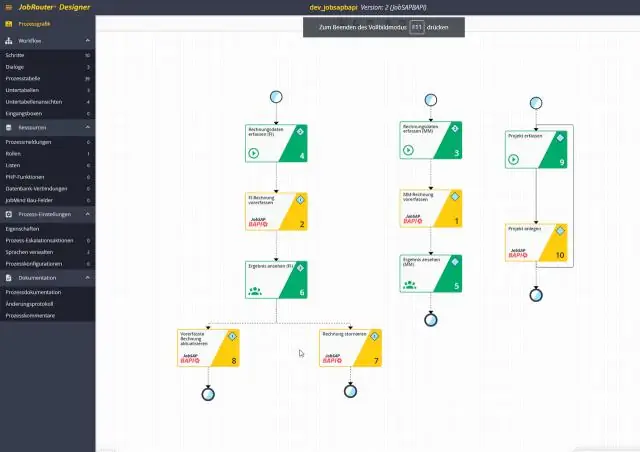

Daloy ng Trabaho: I-visualize, idisenyo, bumuo, i-automate, at i-deploy ang mga proseso ng negosyo bilang mga serye ng mga hakbang. Mga pinamamahalaang connector: Ang iyong logic app ay nangangailangan ng access sa data, mga serbisyo, at mga system. Tingnan ang Mga Konektor para sa Azure Logic Apps. Huling binago: 2025-01-22 17:01

Ang Srttrail. txt BSOD error ay maaaring sanhi ng sirang software na naka-install sa computer. Bukod pa rito, maaari itong maiugnay sa mga isyu sa hardware, gaya ng hindi tugmang pagpapatupad ng hardware o sobrang karga ng power supply. Huling binago: 2025-01-22 17:01

Tiyaking naka-OFF ang headphone (kung i-tap mo ang power button, hindi dapat umilaw ang LED). Pindutin nang matagal ang power button hanggang ang LED indicator ay kumikislap na pula-puti-pula-puti atbp. Sa mga setting ng Bluetooth ng iyong telepono, i-tap ang 'MA650Wireless' / 'MA750 Wireless' / 'MA390Wireless' para ikonekta ang iyong headphone. Huling binago: 2025-01-22 17:01

Ang mga mahihinang uri ng entity ay may mga bahagyang key. Tandaan– Ang mahinang entity ay palaging may kabuuang partisipasyon ngunit ang malakas na entity ay maaaring walang kabuuang partisipasyon. Ang mahinang entity ay nakadepende sa malakas na entity upang matiyak ang pagkakaroon ng mahinang entity. Tulad ng malakas na nilalang, ang kahinaan ay walang anumang pangunahing susi, Ito ay may bahagyang discriminator key. Huling binago: 2025-06-01 05:06

9 Sagot. Kahit paano mo tingnan, ang anime ay isang cartoon. Ang pangunahing pagkakaiba ay ang isang anime ay itinuturing na estilo ng mga cartoon ng Hapon sa Kanluran. Tinutukoy ng maraming diksyunaryo sa wikang Ingles ang anime bilang 'isang Japanesestyle ng motion-picture animation' o bilang 'isang istilo ng animation na binuo sa Japan.'. Huling binago: 2025-01-22 17:01

I-set up ang iyong sariling custom na SAML application. Ang single sign-on (SSO) ay nagbibigay-daan sa mga user na mag-sign in sa lahat ng kanilang enterprise cloud application gamit ang kanilang pinamamahalaang mga kredensyal ng Google account. Nag-aalok ang Google ng pre-integrated na SSO na may higit sa 200 sikat na cloud application. Huling binago: 2025-01-22 17:01

Noong 2018, ang mga online na mamimili ay maaaring bumili ng mga de-kalidad na cotton tee-shirt na may mga salitang 'I AcceptBitcoin' sa Amazon.com Inc. (NASDAQ: AMZN), ngunit hindi pa rin sila pinapayagang magbayad para sa shirt gamit ang aktwal na bitcoin. Huling binago: 2025-01-22 17:01

Ang mga mapa ay nag-uugnay na mga lalagyan na ang mga storeelement ay nabuo sa pamamagitan ng kumbinasyon ng isang pangunahing halaga at isang nakamapang halaga, na sumusunod sa isang partikular na pagkakasunud-sunod. Sa isang mapa, ang mga pangunahing halaga ay karaniwang ginagamit upang pagbukud-bukurin at natatanging tukuyin ang mga elemento, habang ang mga nakamapang halaga ay nag-iimbak ng nilalamang nauugnay sa key na ito. Huling binago: 2025-06-01 05:06

Ang Kwikset ay bahagi ng Hardware at Home Improvement Group ng Stanley Black & Decker, na nagmamay-ari din ng mga tagagawa ng lockset na Weiser at Baldwin. Ang mga Kwikset lock ay nagbago na ngayon upang isama ang maraming mga tampok ng Weiser, at ang mga Weiser lock ay gumagamit na ngayon ng Kwikset na 'SmartKey' na self rekeyable lock na teknolohiya at Kwikset keyways. Huling binago: 2025-01-22 17:01

Paano I-unblock ang isang Contact sa Gmail Pumunta sa mga setting ng Gmail (sa pamamagitan ng pag-click sa icon na gear). I-click ang tab na Mga Filter at Naka-block na Address. Mag-scroll pababa sa ibaba ng screen at makikita mo ang listahan ng mga naka-block na address. Kakailanganin mong mag-scroll sa listahan upang mahanap ang contact na gusto mong i-unblock at i-click ang link na I-unblock. Huling binago: 2025-01-22 17:01

Ano ang lower at upper fence? Ang Lower fence ay ang 'lower limit' at ang Upper fence ay ang 'ipper limit' ng data, at anumang data na nasa labas ng tinukoy na bounds ay maaaring ituring na outlier. LF = Q1 - 1.5 * IQR. Huling binago: 2025-06-01 05:06

Paano: Paano i-disable ang Aggressive Mode para sa mga papasok na koneksyon sa Cisco ASA (ASDM) Hakbang 1: Mag-log in sa ASDM. Hakbang 2: Mag-browse sa Configuration. Hakbang 3: Mag-browse sa Remote Access VPN. Hakbang 4: Sa ilalim ng Network (Client) Access, mag-browse sa Advanced > IKE Parameters. Huling binago: 2025-01-22 17:01

Ang pagsusulit sa Registered Health Information Technician (RHIT) ay 3.5 oras, na may 150 multiple-choice na tanong (130 scored/ 20 pretest). Huling binago: 2025-01-22 17:01

Ang control relay ay isang electrical component na nagbubukas o nagsasara ng switch upang payagan ang kasalukuyang daloy sa pamamagitan ng conducting coil, na ang coil ay hindi direktang nakikipag-ugnayan sa switch. Ang mga control relay ay mga electromagnetic device na karaniwang kumokontrol sa mga incircuit ng daloy ng kuryente. Huling binago: 2025-01-22 17:01

Paano I-block ang Mga Ad sa Spotify DesktopApplication: Pumunta sa StopAd "Mga Setting" (mag-click sa "Mga Setting" sa ibabang kaliwang sulok ng StopAdmain window) Mag-click sa "Applications" na buton. I-click ang “Search app” Ipasok ang Spotify. Lagyan ng check-mark ito - i-click ang "Idagdag sa pag-filter". Huling binago: 2025-01-22 17:01

Para sa isang wika na statically type, nangangahulugan ito na ang mga uri ng lahat ng mga variable ay kilala o hinuhulaan sa oras ng pag-compile. Sa computer programming, ang mga programming language ay madalas na kolokyal na inuri bilang malakas na na-type o mahinang nai-type (maluwag na na-type). Halimbawa ng isang maluwag na nai-type na wika, ay Perl. Huling binago: 2025-01-22 17:01

Karaniwang inirerekomenda na lumikha ng isang index na humahantong sa (mga) column ng foreign key, upang suportahan hindi lamang ang pagsasama sa pagitan ng pangunahin at dayuhang key, kundi pati na rin ang mga pag-update at pagtanggal. Huling binago: 2025-01-22 17:01

Paraan 2 para Maghanap ng BAPI sa SAP SD Makakakita ka rin ng BAPI na ginagamit sa isang partikular na transaksyon. Ilunsad ang iyong transaksyon (VA02 halimbawa), pumunta sa “Menu bar” -> Environment -> Status at pumunta sa Program. Huling binago: 2025-01-22 17:01

Magbukas ng tab na Incognito (mag-browse nang pribado)Mula sa Chrome application, i-tap ang Menu Key (sa Front TouchKeys bar), pagkatapos ay i-tap ang Bagong tab na incognito. Kapag nagba-browse ng inincognito mode, ang iyong kasaysayan ng pagba-browse, cookies, at cache ay awtomatikong na-clear kapag naisara mo na ang lahat ng iyong mga tab na incognito. Huling binago: 2025-01-22 17:01