Para sa aming pagsubok, pinapatakbo namin ang Ryzen 5 2400Gat tatlong magkakaibang bilis ng memorya, 2400 MHz, 2933 MHz, at 3200 MHz. Habang ang maximum na sinusuportahang pamantayan ng memorya ng JEDEC para sa R5 2400G ay 2933, ang memorya na ibinigay ng AMD para sa aming pagsusuri sa processor ay susuportahan ang overclocking sa 3200MHz justfine. Huling binago: 2025-01-22 17:01

Tinutulungan ka ng pattern ng Model-View-ViewModel (MVVM) na malinis na paghiwalayin ang negosyo at lohika ng presentasyon ng iyong application mula sa user interface (UI) nito. Kasama sa Prism ang mga sample at reference na pagpapatupad na nagpapakita kung paano ipatupad ang MVVM pattern sa isang Windows Presentation Foundation (WPF) na application. Huling binago: 2025-01-22 17:01

Pag-unawa sa 4 na Hakbang ng Pagpapatunay ng Data Hakbang 1: Detalye ng Plano. Ang paggawa ng roadmap para sa pagpapatunay ng data ay ang pinakamahusay na paraan upang mapanatili ang proyekto sa track. Hakbang 2: I-validate ang Database. Tinitiyak ng hakbang na ito ng pagsubok at pagpapatunay na ang lahat ng naaangkop na data ay naroroon mula sa pinagmulan hanggang sa target. Hakbang 3: I-validate ang Pag-format ng Data. Hakbang 4: Pag-sample. Huling binago: 2025-01-22 17:01

Ang segmentation map ay isang partition ng eroplano. Ang bawat rehiyon ay kumakatawan sa isang bagay o isang partikular na lugar sa larawan. Isaalang-alang ang isang random na field Y = (ys)s∈Λ, kung saan ys ∈ S. Ang terminong malamang na P(Y |X) ay nagmomodelo ng gray na antas ng pamamahagi ng mga pixel na kabilang sa isang partikular na klase o rehiyon. Huling binago: 2025-01-22 17:01

Sa alinmang paraan, kumpletuhin ang limang hakbang na ito para sa 3 way light switch wiring: I-off ang tamang circuit sa iyong electrical panel. Magdagdag ng electrical box para sa pangalawang three-way switch sa basement. I-feed ang haba na 14-3 type NM cable (o 12-3, kung kumokonekta ka sa 12-gauge wire) sa pagitan ng dalawang kahon. Huling binago: 2025-01-22 17:01

Ang FTK® Imager ay isang preview ng data at tool sa imaging na nagbibigay-daan sa iyong mabilis na mag-assess ng electronic na ebidensya upang matukoy kung ang karagdagang pagsusuri gamit ang isang forensic tool gaya ng Access Data® Forensic Toolkit® (FTK) ay kinakailangan. Huling binago: 2025-01-22 17:01

Laki ng TV sa Distance Calculator at Science Size Lapad Taas 60' 52.3' 132.8 cm 29.4' 74.7 cm 65' 56.7' 144.0 cm 31.9' 81.0 cm 70' 61.0' 154.9 cm 34.9 cm 34.9 cm 34.9 cm 34.9 cm 34.9 cm 34.3 cm. Huling binago: 2025-01-22 17:01

Ang COALESCE ay ginagamit upang suriin kung ang argumento ay NULL, kung ito ay NULL pagkatapos ito ay tumatagal ng default na halaga. Susuriin nito ang mga NOT NULL na halaga nang sunud-sunod sa listahan at ibabalik nito ang unang NOT NULL na halaga. Huling binago: 2025-01-22 17:01

VEX Robotics Competition (VRC) Sa mga paligsahan, lumalahok ang mga koponan sa mga kuwalipikadong laban kung saan lumalahok ang dalawang koponan laban sa dalawang koponan. Sa Elimination Rounds, ang mga alyansa ng dalawang koponan ay pipiliin ng mga top-seeded na koponan, at ang alyansa na nanalo sa finals ang siyang panalo sa paligsahan. Huling binago: 2025-01-22 17:01

Narito ang 10 pinakasikat na programming language: Java. Ang Java ang top pick bilang isa sa pinakasikat na programming language, na ginagamit para sa pagbuo ng mga server-side na application sa mga video game at mobile app. sawa. Ang Python ay isang one-stop shop. C. Ruby. JavaScript. C# PHP. Layunin-C. Huling binago: 2025-01-22 17:01

Paglalarawan: Ang format ng MOV file ay mostcomm. Huling binago: 2025-01-22 17:01

Kung gumagamit ka ng SharkBite Brass push-to-connect Coupling upang lumipat mula sa tanso patungo sa PEX sa isang linya, putulin lang ang iyong copper pipe, markahan ang wastong lalim ng pagpasok at itulak nang buo ang coupling papunta sa pipe. Ulitin ang prosesong ito para sa dulo ng PEX at kumpleto na ang iyong koneksyon. Huling binago: 2025-01-22 17:01

Mga Hakbang Buksan ang Snapchat. Ang icon ng Snapchat ay dilaw na may puting multo dito. I-tap ang speech bubble. Ito ay matatagpuan sa ibabang kaliwang sulok ng screen. Mag-tap sa isang username. Kung may nagpadala sa iyo ng aSnap, lalabas ang isang solidong square icon sa kaliwa ng kanilang username. Mag-swipe pakanan sa isang username upang tingnan ang mga Snaps nang paisa-isa. Huling binago: 2025-01-22 17:01

SSIS – Paggawa ng Deployment Manifest. Ang paggamit ng Deployment Manifest sa SSIS ay nagbibigay-daan sa iyong mag-deploy ng isang set ng mga package sa isang target na lokasyon gamit ang isang wizard para sa pag-install ng iyong mga package. Ang benepisyo sa paggamit nito ay ang magandang user interface na ibinibigay ng isang wizard. Huling binago: 2025-06-01 05:06

Ang Simple Seamless iQi para sa iPhone ay nagbibigay-daan sa Wireless Charging sa iyong katugmang iPhone 7, 7 Plus, SE, 6, 6S, 6 Plus, 6S Plus, 5, 5C, 5S at iPod Touch 5,6. Wireless Charging na walang bulk. Ang teknolohiyang Qi ay maaaring gamitin sa karamihan ng mga non-metallic case at mas mababa sa 2mm ang kapal. Huling binago: 2025-01-22 17:01

Protocol ng link ng data. Sa networking at komunikasyon, ang paghahatid ng isang yunit ng data (frame, packet) mula sa isang node patungo sa isa pa. Kilala bilang isang 'layer 2 protocol,' ang data link protocol ay may pananagutan sa pagtiyak na ang mga bit at byte na natanggap ay magkapareho sa mga bit at byte na ipinadala. Huling binago: 2025-01-22 17:01

Ang computer system ay isang set ng pinagsama-samang mga device na nag-input, output, nagpoproseso, at nag-iimbak ng data at impormasyon. Ang mga computer system ay kasalukuyang binuo sa paligid ng hindi bababa sa isang digital processing device. Mayroong limang pangunahing bahagi ng hardware sa isang computer system: Input, Processing, Storage, Output at Communication device. Huling binago: 2025-01-22 17:01

Hinahayaan ka ng criteria na query API na bumuo ng nested, structured query expression sa Java, na nagbibigay ng compile-time syntax checking na hindi posible sa isang query language tulad ng HQL o SQL. Kasama rin sa Criteria API ang paggana ng query sa pamamagitan ng halimbawa (QBE). Huling binago: 2025-01-22 17:01

Madaling alisin ang mga batik o imperpeksyon gamit ang Spot Healing Brush tool. Piliin ang tool na Spot Healing Brush. Pumili ng laki ng brush. Pumili ng isa sa mga sumusunod na opsyon sa Uri sa Tool Options bar. I-click ang lugar na gusto mong ayusin sa larawan, o i-click at i-drag sa mas malaking lugar. Huling binago: 2025-01-22 17:01

Paano i-download ang iyong mga aklat sa Kindle Library sa Kindleapp Ilunsad ang Kindle app sa iyong iPhone oriPad. I-tap ang Library para makita ang lahat ng e-book sa iyong Amazon library. I-tap ang aklat na gusto mong i-download sa iyong device. Kapag tapos na itong mag-download (magkakaroon ito ng checkmark sa tabi nito), i-tap ang aklat para buksan ito. Huling binago: 2025-01-22 17:01

Pindutin ang CTRL+ALT+DELETE para i-unlock ang computer. I-type ang impormasyon sa logon para sa huling naka-log sa user, at pagkatapos ay i-click ang OK. Kapag nawala ang Unlock Computerdialog box, pindutin ang CTRL+ALT+DELETE at mag-log on nang normal. Huling binago: 2025-01-22 17:01

Hakbang sa Hakbang na Gabay upang baguhin ang lokasyon ng Skout sa pamamagitan ng FakeGPS Go: I-tap ito at mag-scroll sa build number. I-tap ito ng 7 beses at makikita mo ang mga opsyon ng developer na pinagana sa iyong device. Hakbang 3: Habang ginagamit namin ang Android, kailangan mong magtungo sa Google Play Store at hanapin ang app dito. Huling binago: 2025-01-22 17:01

Ang kaganapan ng keyup ay nangyayari kapag ang isang key ng keyboard ay inilabas. Ang keyup() na paraan ay nagti-trigger sa keyup event, o nag-attach ng function na tatakbo kapag may naganap na keyup event. Tip: Gamitin ang kaganapan. aling property ang ibabalik kung aling key ang pinindot. Huling binago: 2025-01-22 17:01

Buksan ang JMeter at idagdag ang “HTTP(s) Test Script Recorder” sa “Test Plan”. Bilang proxy hostname, kakailanganin mong itakda ang IP address ng computer sa alinmang JMeter application na bukas. Sa ilalim ng configuration ng network ng iyong mobile device, itakda ang IP address ng computer bilang proxy IP at port na itinakda mo sa JMeter. Huling binago: 2025-01-22 17:01

Ang aktibidad ay isang Rule of Rule-Obj-Activity at ang Utility ay isang hugis sa daloy ng Pega. Ang hugis na ito ay magre-refer sa isang aktibidad na ang uri ng paggamit ay pinili bilang isang Utility. Mayroong ilang mga uri ng paggamit para sa isang aktibidad gaya ng Utility, Connect, Assign, Notify, o Route. Huling binago: 2025-01-22 17:01

Ang pangwakas na klase ay isang klase lamang na hindi maaaring palawigin. (Hindi ito nangangahulugan na ang lahat ng mga sanggunian sa mga bagay ng klase ay kikilos na parang idineklara ang mga ito bilang pinal.) Kapag kapaki-pakinabang na ideklara ang isang klase bilang pangwakas ay saklaw sa mga sagot sa tanong na ito: Magandang dahilan para ipagbawal ang mana sa Java?. Huling binago: 2025-01-22 17:01

I-click ang “File” mula sa Preview applicationmenu, pagkatapos ay “Buksan,” pagkatapos ay mag-navigate sa larawan kung saan mo gustong ipasok ang na-crop na larawan at pagkatapos ay i-click ang “Buksan.” I-click ang "I-edit" mula sa menu ng Preview at pagkatapos ay i-click ang "I-paste." Ang na-crop na imahe ay i-paste mula sa clipboard patungo sa pangalawang larawan at ang cursor ay nasa harapan. Huling binago: 2025-01-22 17:01

Pagpasa ng Reference sa isang Pointer sa C++ Tandaan: Pinapayagan na gumamit ng "pointer to pointer" sa parehong C at C++, ngunit maaari naming gamitin ang "Reference to pointer" sa C++ lang. Kung ang isang pointer ay ipinasa sa isang function bilang isang parameter at sinubukang baguhin kung gayon ang mga pagbabagong ginawa sa pointer ay hindi sumasalamin sa labas ng function na iyon. Huling binago: 2025-01-22 17:01

Precision Systems Hard Drive Removal Alisin ang dalawang turnilyo na nagse-secure sa ibabang pinto sa lugar at tanggalin. Alisin ang limang turnilyo na nagse-secure sa pangunahing hard drive bracket sa lugar. I-slide ang battery release latch sa posisyon ng pag-unlock. Alisin ang bracket ng hard drive mula sa system. Huling binago: 2025-01-22 17:01

Ang 'ELK' ay ang acronym para sa tatlong open source na proyekto: Elasticsearch, Logstash, at Kibana. Ang Elasticsearch ay isang search at analytics engine. Ang Logstash ay isang pipeline sa pagpoproseso ng data sa gilid ng server na kumukuha ng data mula sa maraming mapagkukunan nang sabay-sabay, binabago ito, at pagkatapos ay ipinapadala ito sa isang 'stash' tulad ng Elasticsearch. Huling binago: 2025-01-22 17:01

Ang Advanced Mobile Phone Service (AMPS) ay isang standard system para sa analog signal cellular telephone service sa United States at ginagamit din sa ibang mga bansa. Ito ay batay sa paunang paglalaan ng spectrum ng electromagnetic radiation para sa serbisyo ng cellular ng Federal Communications Commission (FCC) noong 1970. Huling binago: 2025-01-22 17:01

I-click ang Start, at pagkatapos ay pumunta sa Control Panel. Piliin ang Mga Programa, at pagkatapos ay i-click ang Mga Programa at Mga Tampok. Alamin ang PsExec na opsyon at pagkatapos ay piliin ito, i-click ang I-uninstall. Huling binago: 2025-01-22 17:01

Mga Baterya ng Cell Phone - Walmart.com. Huling binago: 2025-01-22 17:01

Ang CROSS APPLY ay nagbabalik lamang ng mga hilera mula sa panlabas na talahanayan na gumagawa ng isang resulta na hanay mula sa function na pinahahalagahan ng talahanayan. Sa madaling salita, ang resulta ng CROSS APPLY ay hindi naglalaman ng anumang row ng left side table expression kung saan walang resultang nakuha mula sa right side table expression. CROSS APPLY trabaho bilang isang hilera sa pamamagitan ng row INNER JOIN. Huling binago: 2025-01-22 17:01

Nangyari na ito sa wakas: halos 4 na taon pagkatapos ipakilala ang keyword sa pag-import sa ES6, Node. js ang pang-eksperimentong suporta para sa mga pag-import at pag-export ng ES6. Sa Node. js 12, maaari mong gamitin ang pag-import at pag-export sa iyong proyekto kung gagawin mo ang parehong mga item sa ibaba. Huling binago: 2025-01-22 17:01

Ang User Datagram Protocol (UDP) ay walang koneksyon dahil lang hindi lahat ng network application ay nangangailangan ng overhead ng TCP. Ang isang halimbawa nito ay ang pag-encode at pagpapadala ng data ng boses sa isang IP network. Ang UDP, sa kabilang banda, ay nagbibigay-daan sa aplikasyon ng higit na kakayahang umangkop sa kung paano dapat pangasiwaan ang mga packet. Huling binago: 2025-01-22 17:01

Ang artipisyal na damo ay nagiging lupa-at isang reputasyon para sa pagiging eco-friendly dahil hindi nito kailangan ng tubig, pataba, o paggapas. Dagdag pa, ang pinakabagong henerasyon ng artipisyal na damo ay kadalasang mukhang sapat na upang lokohin tayo sa pag-iisip na ito ay totoo. Huling binago: 2025-01-22 17:01

Inihayag ng Yahoo na, noong Oktubre 28, 2019, hindi na nito papayagan ang mga user na mag-upload ng nilalaman sa Web site ng Yahoo Groups. At, sa Disyembre 14, 2019, permanenteng aalisin ng kumpanya ang lahat ng dating na-post na content. Huling binago: 2025-01-22 17:01

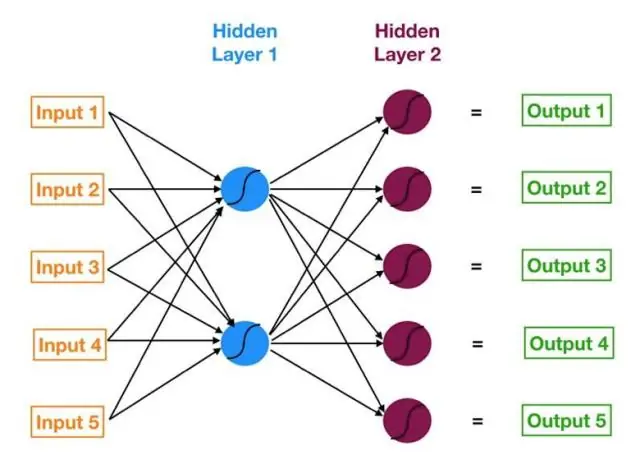

Ang pangunahing ideya sa likod ng isang neural network ay gayahin (kopyahin sa isang pinasimple ngunit makatwirang tapat na paraan) ng maraming magkakaugnay na mga selula ng utak sa loob ng isang computer upang makuha mo ito upang matuto ng mga bagay, makilala ang mga pattern, at gumawa ng mga pagpapasya sa paraang makatao. Ngunit ito ay hindi isang utak. Huling binago: 2025-01-22 17:01

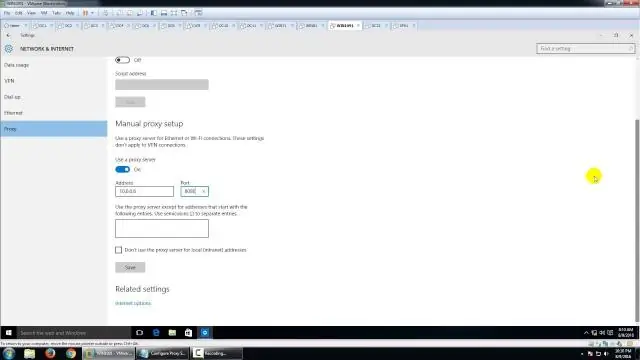

Tingnan natin ang mga setting ng proxy ng Windows at ang mga hakbang para ayusin ito. I-reboot ang Iyong Computer at Router. Suriin ang Mga Setting ng Proxy sa Windows. Patakbuhin ang Network Adapter Troubleshooter. Awtomatikong Kumuha ng IP Address at DNS. I-update o Ibalik ang Iyong Network Driver. I-reset ang Network Configuration Sa pamamagitan ng Command Prompt. Huling binago: 2025-06-01 05:06