Ang Python ay ang programming language na pinili para sa mga etikal na hacker. Sa katunayan, ang isang mahusay na hawakan ngPython ay itinuturing na mahalaga para sa pagsulong sa karera sa acybersecurity. Ang isa sa mga pangunahing draw ay na makakakuha ka ng mahusay na wika sa isang napakadaling gamitin na pakete. Huling binago: 2025-01-22 17:01

Ang mga manggagawang walang pakpak na nagpapanatili ng kolonya at naghahanap ng pagkain ng kolonya. Tanging ang anay winged alate caste lang ang may pakpak. Huling binago: 2025-01-22 17:01

Ang sagot ay hindi. Ang pag-jailbreak o pag-hack o pag-unlock sa iyong Amazon Fire TV Stick ay talagang hindi legal. Ito ay purong legal dahil lamang sa katotohanan na ito ay iyong personal na ari-arian. Huling binago: 2025-01-22 17:01

Ang attribute na common name (CN) ay tumutukoy sa pangalan ng isang entry (ibig sabihin, ang indibidwal (entity|object) name) kung kanino/kung saan ka nagtatanong. Naglalaman ito ng field ng DisplayName. Huling binago: 2025-01-22 17:01

Ayusin at palakihin ang mga feature ng mukha Magbukas ng larawan sa Photoshop, at pumili ng layer na naglalaman ng larawan ng isang mukha. Sa window ng Liquify, i-click ang tatsulok sa kaliwa ng Face-Aware Liquify. Bilang kahalili, maaari kang gumawa ng mga pagsasaayos sa pamamagitan ng pag-click at pag-drag nang direkta sa mga facial feature sa Face-AwareLiquify. Huling binago: 2025-01-22 17:01

Kapag nag-expire ang lisensya, ang Veeam Backup & Replication ay kumikilos sa sumusunod na paraan depende sa uri ng lisensya: Pagsusuri at mga lisensya ng NFR: Ihihinto ng Veeam Backup & Replication ang pagpoproseso ng mga workload. Mga bayad na lisensya: Ang Veeam Backup & Replication ay lilipat sa palugit na panahon. Huling binago: 2025-01-22 17:01

Ang pg_dump ay isang utility para sa pag-back up ng isang database ng PostgreSQL. Gumagawa ito ng pare-parehong pag-backup kahit na ang database ay ginagamit nang sabay-sabay. Hindi hinaharangan ng pg_dump ang ibang mga user na uma-access sa database (mga mambabasa o manunulat). Ang mga dump ay maaaring maging output sa script o archive na mga format ng file. Upang maibalik mula sa naturang script, i-feed ito sa psql. Huling binago: 2025-01-22 17:01

Ang Unix (/ˈjuːn?ks/; trademarkedasUNIX) ay isang pamilya ng multitasking, multiusercomputeroperating system na nagmula sa orihinal na AT&TUnix, pag-unlad simula noong 1970s sa BellLabsresearch center ni Ken Thompson, Dennis Ritchie, at iba pa. Huling binago: 2025-01-22 17:01

Software ng aplikasyon. Kapag ang isang vendor ay nagho-host ng software sa isang website at hindi mo kailangang i-install ang software sa iyong device, ito ay kilala bilang: Software bilang isang Serbisyo. ang isang kumpanya ay gumagawa ng isang maagang paglabas upang subukan ang mga bug. Huling binago: 2025-01-22 17:01

Upang matulungan kang magpasya, narito ang kasalukuyang pinakasikat na mga desktop ng Linux, ayusin mula sa pinakamaliit hanggang sa pinakanako-customize: KDE. kanela. MATE. GNOME. Xfce. Ang Xfce ay isang klasikong desktop, na naglalayong magkaroon ng balanse sa pagitan ng bilis at kakayahang magamit. LXDE. Sa pamamagitan ng disenyo, ang LXDE ay may napakakaunting mga pagpapasadya. Pagkakaisa. Ang Unity ay ang desktop default ng Ubuntu. Huling binago: 2025-01-22 17:01

Sagot: A: Sagot: A: Hindi, hindi posible para sa mga Macstoget virus per se ngunit maaari silang makakuha ng iba pang formsofmalware. Nakakakuha ito ng mga review at tungkol sa pinaka-provenanti-malware na software para sa Mac. Huling binago: 2025-01-22 17:01

Ang Type Allocation Code (TAC) ay ang inisyal na walong-digit na bahagi ng 15-digit na IMEI at 16-digit na IMEISVcode na ginamit upang natatanging kilalanin ang mga wireless na device. Tinutukoy ng TypeAllocationCode ang isang partikular na modelo (at madalas na rebisyon) ng wireless na telepono para magamit sa isang GSM, UMTS o iba pang IMEI-employing wireless network. Huling binago: 2025-01-22 17:01

Paano I-reset ang Fitbit Flex 2 Alisin ang iyong Flex 2 mula sa wristband at isaksak ito sa charging cable. Hanapin ang button sa charging cable. Pindutin ito ng tatlong beses sa loob ng limang segundo. Kapag ang lahat ng ilaw sa iyong tracker ay kumikislap nang sabay, ang iyong Fitbit Flex 2 ay nag-restart. Huling binago: 2025-01-22 17:01

Ang malaking data analytics ay ang madalas na kumplikadong proseso ng pagsusuri sa malalaki at iba't ibang set ng data, o bigdata, upang tumuklas ng impormasyon -- gaya ng mga nakatagong pattern, hindi kilalang mga ugnayan, trend sa merkado at mga kagustuhan ng customer --na maaaring makatulong sa mga organisasyon na gumawa ng matalinong mga desisyon sa negosyo. Huling binago: 2025-06-01 05:06

Ang Spring Tools 4 ay ang susunod na henerasyon ng Spring tooling para sa iyong paboritong coding environment. Malaking itinayong muli mula sa simula, nagbibigay ito ng world-class na suporta para sa pagbuo ng Spring-based na mga enterprise application, mas gusto mo man ang Eclipse, Visual Studio Code, o Theia IDE. Huling binago: 2025-01-22 17:01

Pagsamahin ang ilang file sa iisang zippedfolder para mas madaling makapagbahagi ng grupo ng mga file. Hanapin ang file o folder na gusto mong i-zip. Pindutin nang matagal (o i-right-click) ang file o folder, piliin (o ituro sa) Ipadala sa, at pagkatapos ay piliin ang Compressed (zipped) na folder. Huling binago: 2025-01-22 17:01

Nag-aalok ang Excel ng malawak na hanay ng mga istatistikal na function na maaari mong gamitin upang kalkulahin ang isang solong halaga o isang hanay ng mga halaga sa iyong mga worksheet sa Excel. Ang Excel Analysis Toolpak ay isang add-in na nagbibigay ng higit pang statistical analysis tool. Tingnan ang mga madaling gamiting tool na ito upang masulit ang iyong pagsusuri sa istatistika. Huling binago: 2025-01-22 17:01

Text mula sa iyong tablet at computer –isang ganap na bagong karanasan sa pagmemensahe sa pamamagitan ng cloud. Sa mysms maaari kang magpadala/makatanggap ng mga text message sa iyong Windows 8 / 10PC o tablet gamit ang iyong kasalukuyang numero ng telepono. Upang simulan ang pag-text mula sa iyong computer, kailangan mong i-download ang mysmson iyong telepono at magrehistro para sa isang account. Huling binago: 2025-06-01 05:06

Public class OddNumbers {public static void main(String[] args) {//define the limit. int na limitasyon = 50; Sistema. palabas. println('Pagpi-print ng mga kakaibang numero sa pagitan ng 1 at ' + limitasyon); for(int i=1; i <= limit; i++){//kung ang numero ay hindi nahahati sa 2, ito ay kakaiba. kung(i % 2 != 0){. Huling binago: 2025-01-22 17:01

Ang call tree ay isang paraan ng maaasahang komunikasyon sa pagitan ng mga miyembro ng isang grupo, tulad ng mga empleyado ng isang negosyo, mga boluntaryo sa isang organisasyon o mga miyembro ng komite ng paaralan. Ang pagsubok sa call tree ay dapat gawin tuwing anim na buwan upang matiyak ang maayos na daloy sa oras ng krisis. Huling binago: 2025-01-22 17:01

Ang Oracle UNION operator ay ginagamit upang pagsamahin ang mga set ng resulta ng 2 o higit pang mga pahayag ng Oracle SELECT. Tinatanggal nito ang mga duplicate na row sa pagitan ng iba't ibang SELECT statement. Ang bawat SELECT statement sa loob ng operator ng UNION ay dapat magkaroon ng parehong bilang ng mga field sa mga set ng resulta na may katulad na mga uri ng data. Huling binago: 2025-01-22 17:01

Sa iyong Android phone o tablet, i-install ang Gboard. Buksan ang anumang app na maaari mong gamitin sa pagta-type, tulad ng Gmail o Keep. I-tap kung saan ka makakapaglagay ng text. I-slide ang iyong daliri sa mga titik upang baybayin ang salitang gusto mo. Huling binago: 2025-01-22 17:01

Oo! Oo, maaari mong i-download ang acorn sa yoursony o samsung TV. Huling binago: 2025-01-22 17:01

Mga Uri ng Mga Panganib sa Seguridad ng Kompyuter Pag-atake sa Internet at network Hindi awtorisadong pag-access at paggamit ng Hardware Pagnanakaw Pagnanakaw ng software Pagnanakaw ng impormasyon Pagkakabigo ng system 5. Huling binago: 2025-01-22 17:01

Upang maging tumpak, ang R ay may tatlong paraan na ang mga argumentong ibinibigay mo ay itinugma sa mga pormal na argumento ng kahulugan ng function: sa pamamagitan ng kumpletong pangalan, sa pamamagitan ng bahagyang pangalan (pagtutugma sa mga inisyal na n character ng pangalan ng argumento), at. ayon sa posisyon. Huling binago: 2025-01-22 17:01

Panimula sa Oracle NVL() function Ang Oracle NVL() function ay nagpapahintulot sa iyo na palitan ang null ng isang mas makabuluhang alternatibo sa mga resulta ng isang query. Ang NVL() function ay tumatanggap ng dalawang argumento. Kung ang Oracle ay hindi basta-basta mako-convert ang isang uri ng data sa isa pa, ito ay maglalabas ng error. Huling binago: 2025-01-22 17:01

Maaari mong baguhin ang laki ng window sa pamamagitan ng paggalaw ng cursor ng mouse sa anumang bahagi ng hangganan ng window, hindi lamang sa ibabang sulok. Pindutin ang Alt+Space upang ilabas ang menu ng window, pindutin ang S upang piliin ang opsyon na Sukat, gamitin ang mga arrow key upang baguhin ang laki ng window, at panghuli Enter upang kumpirmahin. Huling binago: 2025-01-22 17:01

Tulong I-click ang Annotate tab Map Annotation panel Insert. Hanapin. Sa dialog box ng Insert Annotation, piliin ang check box para sa template ng anotasyon na gagamitin. Opsyonal, i-click ang Advanced upang baguhin ang mga default na opsyon at property para sa anotasyon. I-click ang Insert. Piliin ang mga bagay na i-annotate. pindutin ang enter. Huling binago: 2025-01-22 17:01

Maaaring iniisip mo na ang kailangan lang para ma-deploy ang Lambda gamit ang Terraform ay ang: Gumawa ng JavaScript file. Gumawa ng Terraform configuration file na tumutukoy sa JavaScript file na iyon. Ilapat ang Terraform. Magdiwang. Huling binago: 2025-01-22 17:01

Sa layuning ito, sumusunod ang ilang mga hakbang sa seguridad ng ebook na maaari mong gawin upang protektahan ang iyong (mga) gawa. Makipag-ugnayan sa Tagabigay ng Pagbabayad ng Magnanakaw. Pangalanan ang Iyong File nang Tama. Gumamit ng Digital Service Provider. Regular na Baguhin ang Download Link. Pigilan ang Pagbabahagi ng File. Gumamit ng Anti-Theft Ebook Software. Huling binago: 2025-01-22 17:01

Narito ang isang listahan ng ilang libreng online na mga aralin sa kasanayan sa computer na maaari mong simulan sa: Mga Pangunahing Kaalaman sa Computer para sa Mga Ganap na Nagsisimula – mula sa GCF Matuto nang Libre (Libre) Mga Pangunahing Kaalaman sa Internet para sa Ganap na Nagsisimula – mula sa GCF Matuto nang Libre (Libre) Computer Science 101 – mula sa Stanford University (Libre). Huling binago: 2025-06-01 05:06

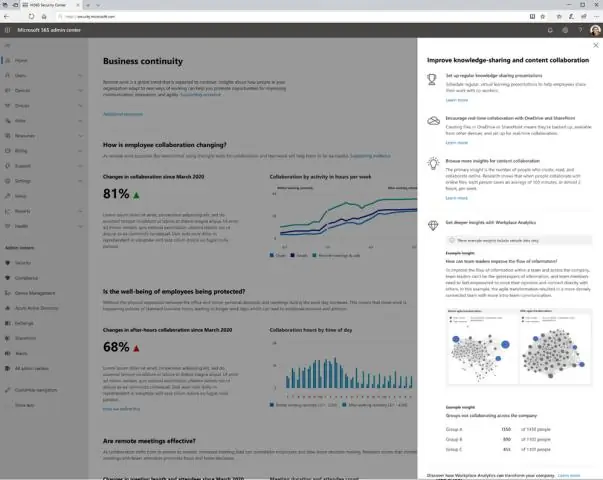

Nag-develop: Microsoft. Huling binago: 2025-06-01 05:06

Ang mabisang mga kasanayan sa pagtatanghal ay mahalaga dahil nakakatulong ang mga ito na panatilihing kawili-wili ang isang presentasyon, tinutulungan ang nagtatanghal na makipag-usap nang may kumpiyansa, at mahikayat ang madla na makinig. Ang ilang mahahalagang kasanayan sa pagtatanghal ay: Paglikha ng iba't-ibang. Pagsasalita nang may pinakamainam na pagkarinig. Huling binago: 2025-01-22 17:01

Ang paggamit ng mga insecticides tulad ng borates (disodium octaborate tetrahydrate) at/o pressure-treated wood (chromated copper arsenate) ay nagpoprotekta laban sa anay at wood decay fungi. Gayunpaman, sa paglipas ng panahon, kahit na ang mga ugnayan sa riles, mga poste ng telepono at mga kahoy na ginagamot sa presyon ay maaaring mapasailalim sa pag-atake ng anay. Huling binago: 2025-01-22 17:01

Ang algorithm (binibigkas na AL-go-rith-um) ay isang pamamaraan o pormula para sa paglutas ng isang problema, batay sa pagsasagawa ng pagkakasunod-sunod ng mga tinukoy na aksyon. Ang isang computer program ay maaaring tingnan bilang isang detalyadong algorithm. Sa matematika at agham ng kompyuter, ang isang algorithm ay karaniwang nangangahulugan ng isang maliit na pamamaraan na lumulutas sa isang paulit-ulit na problema. Huling binago: 2025-01-22 17:01

Kung nagtatrabaho ka sa PVC o Polybutylene Pipe at kailangan mo ng paraan para mabilis na lumipat sa PEX, Copper, C-PVC, PE-RT o HDPE pipe, sinasaklaw ka namin. Ang mga kabit ng SharkBite ay maaaring mabilis na lumipat mula sa isang materyal na tubo patungo sa isa pa. Ang mga fitting ng SharkBite na may kulay abong kwelyo ay katugma sa polybutylene pipe. Huling binago: 2025-01-22 17:01

Awtomatikong aalisin ng Boot Camp Assistant ang Windows at palawakin ang macOS partition para sa iyo, na bawiin ang lahat ng espasyong iyon. Babala: Tatanggalin nito ang lahat ng mga file sa iyong partition sa Windows, kaya siguraduhing mayroon kang mga backup na kopya muna. Huling binago: 2025-01-22 17:01

Narito ang pinakamahusay na 10 wireless security camera ng 2020: Arlo Pro 3: Pinakamahusay na wire-free camera. Wyze Cam Pan: Pinakamahusay na indoor budget camera. Canary Pro: Pinakamahusay na smart home camera. Google Nest Cam IQ Indoor: Pinakamahusay na high-tech na camera. Huling binago: 2025-01-22 17:01

Buksan ang Amazon VPC console sa https://console.aws.amazon.com/vpc/. Sa pane ng nabigasyon, piliin ang Mga Endpoint at piliin ang endpoint ng interface. Piliin ang Mga Pagkilos, Pamahalaan ang Mga Subnet. Piliin o alisin sa pagkakapili ang mga subnet kung kinakailangan, at piliin ang Baguhin ang Mga Subnet. Huling binago: 2025-01-22 17:01

A. Hindi, hindi maaaring i-install ang SharkBite EvoPEX fitting sa copper o CPVC pipe dahil sa inner pipe seal. Huling binago: 2025-01-22 17:01