Mula sa source code, ang lexical analysis ay gumagawa ng mga token, ang mga salita sa isang wika, na pagkatapos ay na-parse upang makabuo ng isang syntax tree, na nagsusuri kung ang mga token ay umaayon sa mga panuntunan ng isang wika. Pagkatapos ay isinagawa ang semantic analysis sa syntax tree upang makagawa ng annotated tree. Huling binago: 2025-01-22 17:01

Ang cx_Freeze ay isang set ng mga script at module para sa pagyeyelo ng mga script ng Python sa mga executable sa parehong paraan na ginagawa ng py2exe at py2app. Hindi tulad ng dalawang tool na ito, ang cx_Freeze ay cross platform at dapat gumana sa anumang platform kung saan gumagana ang Python mismo. Sinusuportahan nito ang Python 3.5 o mas mataas. Kung kailangan mo ng suporta para sa Python 2. Huling binago: 2025-01-22 17:01

Isang pribadong network sa loob ng isang organisasyon na kahawig ng Internet. Uri ng topology ng network kung saan nakakonekta ang bawat device sa isang karaniwang cable, na tinatawag ding backbone. Ang network na ito, na kilala rin bilang isang hierarchical network, ay kadalasang ginagamit upang magbahagi ng corporate wide data. Huling binago: 2025-01-22 17:01

Upang mag-login sa router, pumunta lamang sa http://192.168.1.1/ sa iyong web browser. Ang pangalan ng pag-login ay ugat, ang password ay admin. I-configure ang iyong napakahusay na router ayon sa gusto mo. Huling binago: 2025-01-22 17:01

Bisitahin ang self-service area sa alinmang lokasyon ng FedEx Office at i-print ang iyong malalaking proyekto sa pag-print sa pamamagitan ng USB gamit ang mga PDF, JPEG, o TIFF file. Ang mga accent color print ay nagsisimula sa $1.99 bawat square foot. Huling binago: 2025-01-22 17:01

Una, dapat kang magdeklara ng variable ng nais na uri ng array. Pangalawa, dapat mong ilaan ang memorya na hahawak sa array, gamit ang bago, at italaga ito sa array variable. Kaya, sa Java ang lahat ng mga array ay dynamic na inilalaan. Huling binago: 2025-01-22 17:01

Ang ibig sabihin ng protektado ay pinoprotektahan ng surge protector ang iyong kagamitan. Ang grounded ay nangangahulugan na ang iyong kagamitan ay wastong naka-ground (na dapat ay kinakailangan upang sapat na maprotektahan ang iyong kagamitan). Oo, maaari mong isaksak ang iyong computer/tv sa outlet. Huling binago: 2025-01-22 17:01

Presyo ng Pagtitingi: $175 bawat guro para sa 12-buwang pag-access (para sa hanggang tatlong silid-aralan ng 30 mag-aaral bawat isa); $25 para sa bawat karagdagang klase ng 30 estudyante. Kaya 4 na klase/120 estudyante, $200; at 5 klase/150 mag-aaral, $225. Huling binago: 2025-01-22 17:01

Maaari naming isara ang AWT Window o Frame sa pamamagitan ng pagtawag sa dispose() o System. exit() sa loob ng windowClosing() method. Ang paraan ng windowClosing() ay matatagpuan sa interface ng WindowListener at klase ng WindowAdapter. Ang klase ng WindowAdapter ay nagpapatupad ng mga interface ng WindowListener. Huling binago: 2025-01-22 17:01

Ang assert class ay nagbibigay ng isang hanay ng mga paraan ng assertion na kapaki-pakinabang para sa pagsulat ng mga pagsusulit. Sinusuri ng mga pamamaraan ng assertNotNull() na ang bagay ay null o hindi. Kung ito ay null pagkatapos ito ay nagtatapon ng isang AssertionError. Huling binago: 2025-01-22 17:01

Ito ay ginagamit sa enterprise, SMB at ROBO environment. Mga Ahente: Sa Data Domain, maaari kang direktang mag-backup sa imbakan ng proteksyon nang hindi gumagamit ng ahente. Kapag gumagamit ng Data Domain sa Dell EMC Data Protection software o iba pang backup na application mula sa isang katunggali, kinakailangan ang isang ahente. Huling binago: 2025-01-22 17:01

Ang mobi file I-download at i-install ang Kindle para sa PC gaya ng itinuro sa link. (Kailangan mong magkaroon ng Amazon account– libre.) Pumunta sa mobi file na iyong na-save, i-right click, piliin ang 'Buksan gamit ang' >'Kindle para sa PC', at ang theebook ay (dapat) magbubukas. Huling binago: 2025-06-01 05:06

Sinagot noong Peb 17, 2017 · May 1.3k sagot ang may-akda at 1m view ng sagot. Ang Layer 2 o data link layer protocol ay IP, IPX at Appletalk at MAC address para magpadala ng packet. Ang Layer 3 o Network layer protocol ay BGP, EIGRP, RIP, OSPF ay mga routing protocol at ginagamit upang magpadala ng mga packet overnetworks. Huling binago: 2025-01-22 17:01

Ang mga matagumpay na Microsoft Certified Solutions Developers (MCSD) ay karaniwang may bachelor's degree at 1-2 taong karanasan. Sinasaliksik nila ang mga opsyon, naghahanda para sa mga pagsusulit, nakakuha ng kanilang mga sertipiko at nagpapatuloy para sa karagdagang sertipikasyon, at mayroon silang median na taunang suweldo na $98,269. Huling binago: 2025-01-22 17:01

Ginagawa ang awtorisasyon ng token gamit ang JSON Web Tokens (JWT) na mayroong tatlong bahagi: ang header, ang payload, at ang sikreto (ibinahagi sa pagitan ng kliyente at ng server). Ang JWS ay isa ring naka-encode na entity na katulad ng JWT na mayroong header, payload, at shared secret. Huling binago: 2025-01-22 17:01

Gamitin. Mga array. copyOf(int[] original,int newLength) na paraan ay kinokopya ang tinukoy na array, pinuputol o padding na may mga zero (kung kinakailangan) upang ang kopya ay may tinukoy na haba. Para sa lahat ng mga indeks na wasto sa parehong orihinal na array at kopya, ang dalawang array ay maglalaman ng magkaparehong mga halaga. Huling binago: 2025-01-22 17:01

Pinapanatili ng kaso ang mga bahagi sa isang protektadong kapaligiran para sa pinakamabuting paggana. Ang mga case ay naglalaman ng mga lagusan upang magbigay ng airflow at panatilihin ang computer sa tamang temperatura. Ang mga case ay nagbibigay din ng ilang user interface, kabilang ang powerbutton, access sa mga drive at plug para sa mga peripheral. Huling binago: 2025-01-22 17:01

Pumunta lang sa iyong mga setting ng video, i-click ang 'shaders', at pagkatapos ay i-click ang 'Shaders Pack Folder' sa kaliwang ibaba. Bubuksan nito ang folder kung saan kailangan mo lang i-drag at i-drop ang iyong shader pack. Huling binago: 2025-01-22 17:01

Ang mga elemento ng uri na 'nakatago' hayaan ang mga web developer ay may kasamang data na hindi makikita o mababago ng mga gumagamit kapag ang isang form ay isinumite. Halimbawa, ang ID ng content na kasalukuyang ino-order o in-edit, o isang natatanging securitytoken. Huling binago: 2025-01-22 17:01

Hulyo 2015. Huling binago: 2025-01-22 17:01

Pinakamahusay sa Pangkalahatang: Comotomo Natural-Feel Baby Bottle. Pinakamahusay na Badyet: Tommee Tippee Mas Malapit sa Bote ng Nature Fiesta. Pinakamahusay para sa Combo Feeding: Philips Avent SCF010/47 Natural na 4 Ounce na Bote. Pinakamahusay para sa Easy Latching: Munchkin LATCH BPA-free na Bote. Pinakamahusay na Salamin: Dr. Pinakamahusay para sa Pagbomba: Medela Breast Milk Bottle Set. Huling binago: 2025-01-22 17:01

Tactile na disenyo. Ang tactile na disenyo ay nakatuon sa pakiramdam ng pagpindot. Kasama ng functionality at ergonomics, ito ay may mahalagang papel sa disenyo ng produkto. Halimbawa, upang bigyan ang isang produkto ng isang kaaya-aya at slip-proof na surface feel, gumagamit si Braun ng mga espesyal na plastik para sa mga pang-ahit nito. Huling binago: 2025-01-22 17:01

Ang aming Pass-Thru Modular Crimper ay isang premium, pangmatagalang tool na pumuputol, gumupit, at pumuputol! Ang teknolohiyang Pass-Thru™ ay makabuluhang binabawasan ang oras ng paghahanda sa trabaho; Ang wiring diagram ng tool sa tool ay nakakatulong na alisin ang rework at mga nasayang na materyales. Ang compact, non-slip comfort grip ay nakakabawas sa pagkapagod ng kamay at madaling mag-imbak. Huling binago: 2025-01-22 17:01

Oo. Ang isang startup o maraming iba pang negosyo para sa bagay na iyon ay maaaring gumamit ng Visual Studio Community Edition upang bumuo ng mga komersyal na aplikasyon. Ang komersyal na paggamit ay limitado sa 5 indibidwal na user (kasabay) bawat kumpanya ngunit para lang sa mga kumpanyang hindi kwalipikado bilang isang 'enterprise' (tingnan sa ibaba). Huling binago: 2025-01-22 17:01

Q) Aling paraan ang tinatawag sa loob ng Thread start() method? Ang pamamaraan ng thread start() ay panloob na tinatawag na run() method. Ang lahat ng mga pahayag sa loob ng run method ay naipapatupad ng thread. Huling binago: 2025-01-22 17:01

Baguhin ang Apache default port sa isang custom na port Baguhin ang Apache port sa Debian/Ubuntu. I-edit ang /etc/apache2/ports.conf file, $ sudo vi /etc/apache2/ports.conf. Hanapin ang sumusunod na linya: Makinig 80. Baguhin ang Apache port sa RHEL/CentOS. Tiyaking na-install mo muna ang Apache webserver. Huling binago: 2025-01-22 17:01

Tinatanggal ng paraan ng pop() ang huling elemento ng isang array, at ibinabalik ang elementong iyon. Tandaan: Binabago ng paraang ito ang haba ng isang array. Tip: Upang alisin ang unang elemento ng isang array, gamitin ang shift() na paraan. Huling binago: 2025-01-22 17:01

Ang Express Mail International ay may 9-digit na numero ng serye ng barcode na nagsisimula sa letrang "E" at isa pang letra (hal. EE, ER) at nagtatapos sa mga letrang "US". Huling binago: 2025-01-22 17:01

Ang mga hadlang sa Oracle ay tinukoy bilang mga patakaran upang mapanatili ang integridad ng data sa application. Ang mga panuntunang ito ay ipinapataw sa isang column ng isang database table, upang matukoy ang basic behavioral layer ng isang column ng table at suriin ang kabanalan ng data na dumadaloy dito. Huling binago: 2025-01-22 17:01

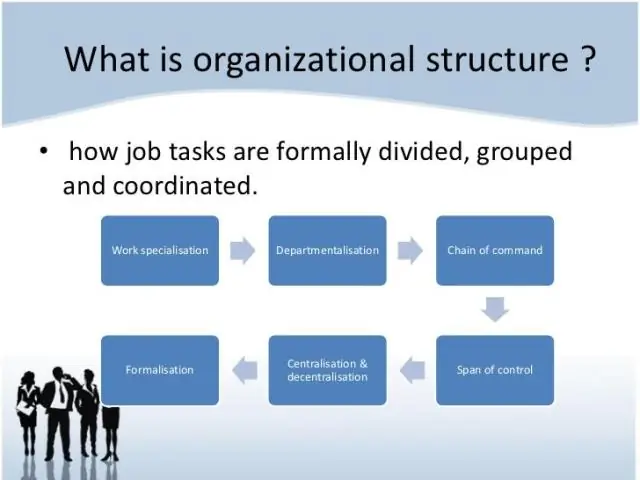

Mga Daloy ng Komunikasyon sa Organisasyon Maaaring dumaloy ang impormasyon sa apat na direksyon sa isang organisasyon: pababa, pataas, pahalang, at pahilis. Sa mas matatag at tradisyonal na mga organisasyon, ang karamihan sa komunikasyon ay dumadaloy sa patayo-pababa at pataas-ng direksyon. Huling binago: 2025-01-22 17:01

Hanapin ang iyong table kung saan mo gustong gumawa ng Foreign Key at gawin ang right click dito. Mula sa shortcut menu piliin ang Constraint > Add Foreign Key. May lalabas na window ng Add Foreign Key. Sa unang field, ipapakita nito sa iyo ang Schema (user) name. Huling binago: 2025-01-22 17:01

Ang DevOps (development at operations) ay isang enterprise software development phrase na ginagamit upang nangangahulugang isang uri ng maliksi na relasyon sa pagitan ng development at IT operations. Ang layunin ng DevOps ay baguhin at pagbutihin ang relasyon sa pamamagitan ng pagtataguyod ng mas mahusay na komunikasyon at pakikipagtulungan sa pagitan ng dalawang unit ng negosyong ito. Huling binago: 2025-01-22 17:01

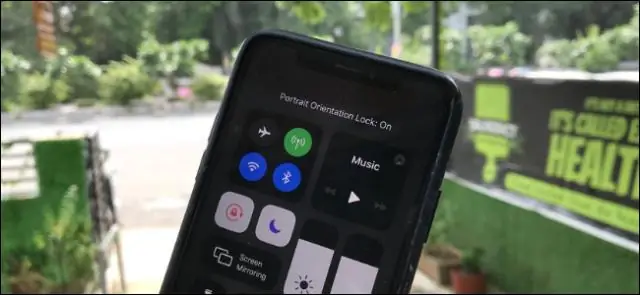

Kaya paano ka kukuha ng panorama gamit ang iyong AppleiPhone? Una, buksan ang camera ng iyong iPhone at piliin angPano sa ibaba ng screen. Sa Pano Mode, makakakita ka ng arrow sa kaliwa ng screen at isang manipis na linya sa kabuuan nito. Kapag pinindot mo ang button ng camera, i-pan ang iyong telepono habang pinapanatili ang arrow sa gitna ng linya. Huling binago: 2025-01-22 17:01

Maghanap ng mga dekorasyon sa mga gilid ng silid na awkwardly na naka-anggulo sa silid. Ang mga nakatagong mikropono ay pinakamahusay na gagana kapag ang mga ito ay nasa gitna ng isang silid, para marinig nila ang lahat ng pantay. Maghanap ng mga dekorasyong nakaposisyon sa isang mesa sa gitna ng iyong silid upang makahanap ng mga nakatagong mikropono. Huling binago: 2025-01-22 17:01

LIKE operator katumbas para sa integer / numeric value Mga Column sa isang SQL (o T-SQL) Database. Sa kasamaang palad, hindi magagamit ang operator ng LIKE kung nagho-host ang column ng mga numeric na uri. Sa kabutihang palad, mayroong hindi bababa sa dalawang alternatibo na maaari naming gamitin sa halip. Huling binago: 2025-01-22 17:01

Paano: Paano mag-install.exe sa patakaran ng grupo Hakbang 1: Tatlong bagay na kakailanganin mong matagumpay na mag-install ng software sa pamamagitan ng isang GPO: Hakbang 2: Mag-install ng Software Gamit ang GPO. Hakbang 3: Mag-click sa button na Ibahagi. Hakbang 4: Magdagdag ng read access sa folder na ito. Hakbang 5: I-click ang button na Ibahagi. Hakbang 6: Tandaan ang lokasyon ng nakabahaging folder na ito. Huling binago: 2025-01-22 17:01

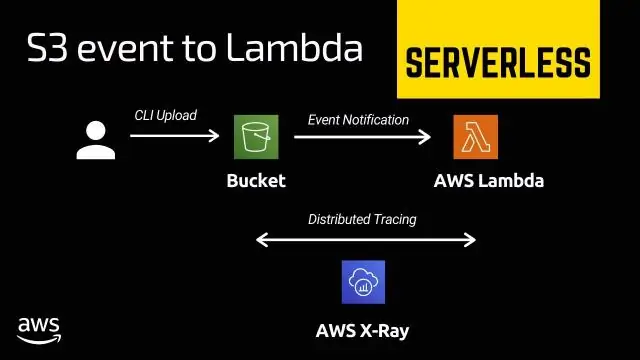

Ang mga trigger ay mga piraso ng code na awtomatikong tutugon sa anumang mga kaganapan sa DynamoDB Stream. Binibigyang-daan ka ng mga trigger na bumuo ng mga application na pagkatapos ay tutugon sa anumang pagbabago ng data na ginawa sa mga talahanayan ng DynamoDB. Sa pamamagitan ng pagpapagana ng DynamoDB Stream sa isang talahanayan, magagawa mong iugnay ang isang ARN sa iyong Lambda function. Huling binago: 2025-01-22 17:01

Connect ay isang blocking na tawag bilang default, ngunit maaari mo itong gawin na hindi nakaharang sa pamamagitan ng pagpasa sa socket ng SOCK_NONBLOCK flag. connect() block hanggang matapos ang TCP 3-way handshake. Ang pakikipagkamay sa gilid ng pakikinig ay pinangangasiwaan ng TCP/IP stack sa kernel at natapos nang hindi inaabisuhan ang proseso ng user. Huling binago: 2025-01-22 17:01

Kapag ginagamit ang pattern ng DTO, gagamit ka rin ng mga assembler ng DTO. Ang mga assembler ay ginagamit upang lumikha ng mga DTO mula sa Domain Objects, at kabaliktaran. Ang kahulugan para sa DTO ay matatagpuan sa site ni Martin Fowler. Ang mga DTO ay ginagamit upang ilipat ang mga parameter sa mga pamamaraan at bilang mga uri ng pagbabalik. Huling binago: 2025-01-22 17:01

Ano ang isang BT Dual-Band Dongle? Ang 11acDual-Band Wi-Fi Dongle ay nagpapahintulot sa iyo na ikonekta ang iyong computer sa pinakabagong henerasyon ng mga wireless network. Huling binago: 2025-01-22 17:01