Ang mga ito ay isang hindi pinangangasiwaang paraan ng pag-aaral, bagama't sa teknikal, sila ay sinanay gamit ang pinangangasiwaang pamamaraan ng pag-aaral, na tinutukoy bilang self-supervised. Karaniwang sinasanay ang mga ito bilang bahagi ng mas malawak na modelo na sumusubok na muling likhain ang input. Huling binago: 2025-01-22 17:01

Buksan ang Firefox at piliin ang 'Mga Opsyon'. 3. Sa ilalim ng kategoryang 'Pangkalahatan', mag-scroll pababa sa seksyong 'Mga Application'. I-click ang drop down na menu para sa 'JNLP files' at piliin ang 'Use Java Web Start Launcher. Huling binago: 2025-01-22 17:01

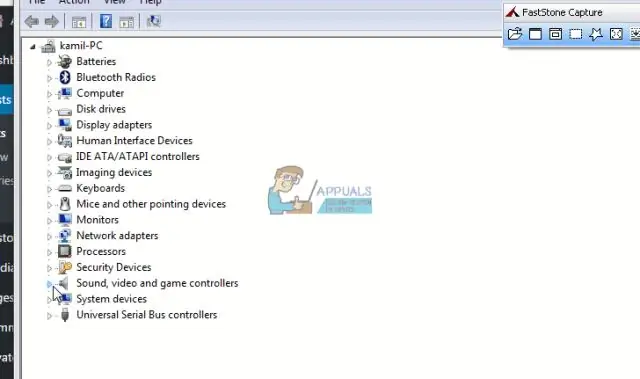

Simulan ang pairing mode sa speaker. Pindutin nang matagal ang (BLUETOOTH) PAIRING button hanggang sa makarinig ka ng mga beep at ang (BLUETOOTH) indicator ay nagsimulang mag-flash nang mabilis sa puti. Gawin ang pamamaraan ng pagpapares sa computer. I-click ang [Start] button at pagkatapos ay [Devices and Printers]. Huling binago: 2025-01-22 17:01

Ang pag-order sa pamamagitan ng isa o higit pang mga column ay posible. Ipinapakita nito na maaari kang mag-order ng higit sa isang column. Ang ASC ay nagsasaad ng pataas, ngunit ito ay opsyonal dahil ito ang default na pagkakasunud-sunod ng pag-uuri. Tandaan: Ang DESC ay nangangahulugang pababang, ngunit opsyonal dahil ito ang default na pagkakasunud-sunod ng pag-uuri. Huling binago: 2025-01-22 17:01

Maaari mong i-edit ang mga column ng hierarchy upang ipakita ang impormasyong pinakakapaki-pakinabang sa iyong mga sales rep. Mula sa Setup, sa tuktok ng page, piliin ang Object Manager. Sa Account, i-click ang Mga Hierarchy Column at pagkatapos ay i-edit ang mga column. Maaari kang magsama ng hanggang 15 column. Huling binago: 2025-01-22 17:01

1- Ano, sa kasaysayan, ang naging competitive na mga bentahe ng Apple? Ang mapagkumpitensyang bentahe ng Apple ay ang pagbabago nito, malakas na tatak at mabilis na paglago. Sa mga taon ng Sculley, itinulak ni Sculley ang Mac sa mga bagong merkado, lalo na sa desktop publishing at edukasyon. Huling binago: 2025-01-22 17:01

PHP | array() Function Ang array() function ay isang inbuilt function sa PHP na ginagamit upang lumikha ng array. Associative array: Ang array na naglalaman ng pangalan bilang mga key. Syntax: array(key=>val, key=>val, key=>value,) Multidimensional array: Ang array na naglalaman ng isa o higit pang array. Huling binago: 2025-01-22 17:01

Robotic Knight - ni Leonardo da Vinci. Kung ang self-propelled cart ni Da Vinci ay ang unang gumaganang disenyo para sa isang robotic na sasakyan, kung gayon ang robotic knight ay ang unang humanoid robot, isang tunay na ika-15 siglong C-3PO. Huling binago: 2025-01-22 17:01

Ang layunin ng function na ihambing ay upang tukuyin ang isang alternatibong pagkakasunud-sunod ng pag-uuri. Kung positibo ang resulta b ay pinagsunod-sunod bago ang a. Kung ang resulta ay 0 walang mga pagbabagong gagawin sa pagkakasunud-sunod ng dalawang halaga. Halimbawa: Inihahambing ng compare function ang lahat ng value sa array, dalawang value sa isang pagkakataon (a, b). Huling binago: 2025-01-22 17:01

Gumawa ng Self Relationship sa Position Object Mula sa Setup, i-click ang Object Manager. I-click ang Posisyon. I-click ang Mga Field at Relasyon, pagkatapos ay Bago. Piliin ang Lookup Relationship bilang Uri ng Data. I-click ang Susunod. Sa Related To picklist, piliin ang Posisyon. I-click ang Susunod. Baguhin ang Field Label sa Kaugnay na Posisyon. Huling binago: 2025-01-22 17:01

Paano Mag-uninstall ng Mga Programa sa Windows 10 Buksan ang Start menu. I-click ang Mga Setting. I-click ang System sa menu ng Mga Setting. Piliin ang Mga App at feature mula sa kaliwang pane. Pumili ng app na gusto mong i-uninstall. I-click ang lalabas na button na I-uninstall. Kung ito ay grayed, isa itong system app na hindi mo maaalis. I-click ang I-uninstall ang pop-up na button upang kumpirmahin. Huling binago: 2025-01-22 17:01

Enterprise Edition Maaaring ma-update ang bersyon na ito sa pamamagitan ng pag-navigate sa website ng UiPath at pag-download ng pinakabagong bersyon ng installer ng UiPath Platform (UiPathPlatform. msi). Awtomatikong pinapalitan ng pagpapatakbo ng installer ang lahat ng lumang file nang hindi binabago ang alinman sa iyong mga setting. Huling binago: 2025-01-22 17:01

Garmin Vivosmart HR+ specs Sa halip, isa itong device na binuo para sa fitness through andthrough. Tulad ng iba pang mga naisusuot ng Garmin, ang Vivosmart HR+ ay hindi tinatablan ng tubig sa 5ATM, na humigit-kumulang 50 metro. Huling binago: 2025-01-22 17:01

Ang Java ay isang pangkalahatang layunin na computer programming language na kasabay, batay sa klase, object-oriented, at partikular na idinisenyo upang magkaroon ng kaunting mga dependency sa pagpapatupad hangga't maaari. Ang isang virtual machine, na tinatawag na Java Virtual Machine (JVM), ay ginagamit upang patakbuhin ang bytecode sa bawat platform. Huling binago: 2025-01-22 17:01

Ang mga bentahe ng isang analog recording system ay ang kawalan ng aliasing distortion at quantization noise; ang malawak na dynamic na hanay; at pagganap sa mga kondisyon ng sobrang karga. Ang mga digital system, samantala, ay may mas mahusay na kalidad ng pag-record ng audio at isang mas madaling pagsasama sa mga personal na computer at software application. Huling binago: 2025-01-22 17:01

Ang Computer Science Essentials (CSE) ay ang foundational course sa Project Lead The Way (PLTW) Computer Science pathway. Ang CSE ay nagpapakilala sa mga mag-aaral sa pag-compute bilang isang tool sa paglutas ng problema at hindi tumutuon sa alinmang isang programming language. Ang mga mag-aaral ay: Matutong lumikha ng mga algorithm upang malutas ang mga problema sa mga computer. Huling binago: 2025-01-22 17:01

HTML Math. Ginagamit ang elemento upang isama ang mga expression ng matematika sa kasalukuyang linya. Ang HTML math ay sapat na makapangyarihan upang ilarawan ang hanay ng mga math expression na maaari mong gawin sa mga karaniwang word processing package, pati na rin ang pagiging angkop para sa pag-render sa speech. Huling binago: 2025-01-22 17:01

Una sa lahat, buksan ang Windows File Explorer at mag-navigate sa lokasyon kung saan naka-save ang iyong program. Mag-right-click sa setup file at pagkatapos ay mag-click sa Properties. Mag-navigate sa tab na may label na Digital Signatures. Sa Listahan ng Lagda, kung makakita ka ng mga entry, nangangahulugan iyon na digitally signed ang iyong file. Huling binago: 2025-01-22 17:01

Paano gamitin ang emoji sa Mac Iposisyon ang cursor sa anumang field ng text na gusto mong ipasok ang isang emoji, tulad ng pag-post ng tweet halimbawa. Gamitin ang keyboard shortcut Command - Control - Spacebar para ma-access ang emoji. I-double click ang emoji na gusto mong gamitin at ilalagay ito kung saan mo iniwan ang iyong cursor. Huling binago: 2025-01-22 17:01

Manu-manong I-uninstall I-click ang Start. Piliin ang Mga Setting. Piliin ang System. Piliin ang Mga App at feature. Piliin ang program na ia-uninstall at pagkatapos ay i-click ang Uninstall button nito. Tumugon sa mga prompt para kumpletuhin ang pag-uninstall. Huling binago: 2025-01-22 17:01

Ang IDisposable ay hindi maglilinis ng anuman o masisira ng mga bagay. Ang isang tawag sa Dispose() ay walang ginagawa kung ang function na iyon ay walang ginagawa. Ang paggamit ng IDisposable ay isang pattern. Ang mga pinamamahalaang sanggunian sa iba pang mga bagay ay pumipigil sa mga bagay na makolekta ng kolektor ng basura. Huling binago: 2025-01-22 17:01

Binubuo ang NYLC ng humigit-kumulang 17 oras ng mga video lecture na may mga naka-embed na tanong na dapat masagot nang tama bago mo ipagpatuloy ang panonood ng lecture. Kapag nasagot nang tama ang isang naka-embed na tanong para sa isang partikular na segment, hindi na muling mapapanood ang segment na iyon. Huling binago: 2025-01-22 17:01

Panimula sa MERGE Statement at SQL Server Data Modification. Ang MERGE statement ay ginagamit para gumawa ng mga pagbabago sa isang table batay sa mga value na tumugma mula sa anther. Maaari itong magamit upang pagsamahin ang pagpasok, pag-update, at pagtanggal ng mga operasyon sa isang pahayag. Huling binago: 2025-01-22 17:01

Kapag tapos ka nang mag-shoot, may natitira kang isang entry sa iyong Photos app na naglalaman ng lahat ng mga larawang sumabog. Sa ilang hakbang lang, mako-convert mo ang serye ng mga kuha na iyon sa isang nakakatuwang animated na GIF. Buksan ang Photos app at hanapin ang iyong burst mode shot. I-tap ang athumbnail pagkatapos ay i-tap ang 'Pumili ng Mga Paborito. Huling binago: 2025-01-22 17:01

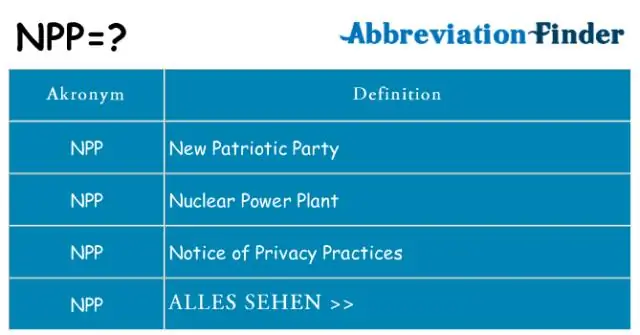

Notice of Privacy Practices (NPP) HIPAA-mandated notice na dapat ibigay ng mga sakop na entity sa mga pasyente at mga paksa ng pananaliksik na naglalarawan kung paano maaaring gamitin at ibunyag ng isang sakop na entity ang kanilang protektadong impormasyon sa kalusugan, at ipaalam sa kanila ang kanilang mga legal na karapatan tungkol sa PHI. Huling binago: 2025-01-22 17:01

Tuklasin natin ang nangungunang limang pinakasikat na tool sa mga port scanner na ginagamit sa field ng infosec. Nmap. Ang Nmap ay nangangahulugang 'Network Mapper', ito ang pinakasikat na pagtuklas ng network at port scanner sa kasaysayan. Unicornscan. Ang Unicornscan ay ang pangalawang pinakasikat na libreng port scanner pagkatapos ng Nmap. Galit na IP Scan. Netcat. Zenmap. Huling binago: 2025-06-01 05:06

Sa Node v8, ang tampok na async/wait ay opisyal na inilunsad ng Node upang harapin ang Mga Pangako at function chaining. Ang mga function ay hindi kailangang i-chain ng isa-isa, hintayin lamang ang function na nagbabalik ng Pangako. Ngunit ang function na async ay kailangang ideklara bago maghintay ng isang function na nagbabalik ng isang Pangako. Huling binago: 2025-01-22 17:01

Kapag may bagong bersyon, makakatanggap ka ng notification na hilingin sa iyong mag-update. I-click upang i-download ang mga update. Kung hindi gumana ang update, mangyaring pumunta sa www.snaptubeapp.com upang i-download ang bagong bersyon at i-install. Kung nabigo ang pag-install, mangyaring i-uninstall ang kasalukuyang Snaptube at i-install muli. Huling binago: 2025-01-22 17:01

Ang C++ ay sampung o higit pang beses na mas mabilis kaysa sa JavaScript sa kabuuan. Walang argumento na mas mabilis. Sa katunayan, madalas na kapag inihambing mo ang dalawang wika, ito ay magiging wikang C na may mas mabilis na oras ng pag-compile. Ang resultang ito ay dahil ang C++ ay mid-level at pinagsama-sama. Huling binago: 2025-01-22 17:01

Ang Cisco® ASA na may FirePOWER™Services ay naghahatid ng pinagsama-samang pagtatanggol sa pagbabanta sa buong continuum ng pag-atake - bago, habang, at pagkatapos ng pag-atake. Pinagsasama nito ang mga napatunayang kakayahan sa seguridad ng Cisco ASAFirewall na may nangunguna sa industriya na banta ng Sourcefire® at mga advanced na tampok sa proteksyon ng malware sa iisang device. Huling binago: 2025-01-22 17:01

Kung nagpapatakbo ka ng Windows 7, ang pinakabagong bersyon ng Internet Explorer na maaari mong i-install ay Internet Explorer 11. Gayunpaman, hindi na sinusuportahan ang Internet Explorer 11 sa Windows 7. Sa halip, inirerekomenda namin na i-install mo ang bagong Microsoft Edge. Huling binago: 2025-01-22 17:01

Ang Logger Pro ay isang programa na nagbibigay-daan sa iyong mangolekta at magsuri ng data mula sa Vernier LabQuest, LabPro, Go. Huling binago: 2025-01-22 17:01

2007 Katulad nito, sino ang lumikha ng Zeus virus? Ang mga miyembro ng singsing ay nagnakaw ng $70 milyon. Noong 2013 si Hamza Bendelladj, na kilala bilang Bx1 online, ay inaresto sa Thailand at ipinatapon sa Atlanta, Georgia, USA. Ang mga naunang ulat ay nagsabi na siya ang utak sa likod ZeuS .. Huling binago: 2025-01-22 17:01

I-dial ang *136*6# at sundin ang mga senyas para i-convert ang MTN Xtra Time airtime sa data. Tawagan ang aming librengSelf-Service na linya sa 181 at sundin ang mga voice prompt para i-convert ang iyong airtime sa mga bundle. Bisitahin ang iyong pinakamalapit na tindahan ng MTN upang i-convert ang airtime sa mga bundle. Huling binago: 2025-01-22 17:01

Pagbabahagi ng screen - libre. Binibigyang-daan ka ng mga plano sa WebEx Meetings na mag-screenshare sa mga tao sa iyong meeting para makita mong lahat ang parehong bagay nang sabay-sabay, at pag-usapan o pag-usapan ito nang magkasama. Huling binago: 2025-01-22 17:01

Sa system engineering at requirementsengineering, ang non-functional requirement (NFR) ay kinakailangan na tumutukoy sa mga pamantayan na maaaring gamitin upang hatulan ang pagpapatakbo ng isang system, sa halip na mga partikular na pag-uugali. Ang mga ito ay kaibahan sa mga functional na kinakailangan na tumutukoy sa partikular na pag-uugali o mga function. Huling binago: 2025-06-01 05:06

Ang isang third-party na cookie ay isa na inilalagay sa hard disk ng isang user ng isang Web site mula sa isang domain maliban sa isa na binibisita ng isang user. Ang mga third-party na cookies ay madalas na naka-block at tinatanggal sa pamamagitan ng mga setting ng browser at mga setting ng seguridad gaya ng parehong patakaran sa pinagmulan; bilang default, hinaharangan ng Firefox ang lahat ng cookies ng third-party. Huling binago: 2025-06-01 05:06

Elementarya OS. Marahil ang pinakamahusay na naghahanap ng distro sa mundo. Linux Mint. Isang malakas na opsyon para sa mga bago sa Linux. Arch Linux. Ang Arch Linux o Antergos ay mahusay na mga opsyon sa Linux. Ubuntu. Isa sa mga pinakasikat na distro para sa magandang dahilan. Mga buntot. Isang distro para sa privacy-conscious. CentOS. Ubuntu Studio. openSUSE. Huling binago: 2025-01-22 17:01

Sa paglabas ng ikatlong henerasyong Surface at Surface Pro, pinalaki ng Microsoft ang mga laki ng screen sa 10.8 pulgada (27 cm) at 12 pulgada (30 cm) ayon sa pagkakabanggit, bawat isa ay may 3:2 aspect ratio, na idinisenyo para sa isang komportableng paggamit sa isang portrait na oryentasyon. Huling binago: 2025-06-01 05:06

Magsisimula ka sa napakasimpleng pamamaraan tulad ng pagtatanong ng "ano ang iyong modelo ng pagbabanta?" at brainstorming tungkol sa mga banta. Maaaring gumana ang mga iyon para sa isang eksperto sa seguridad, at maaaring gumana ang mga ito para sa iyo. Mula doon, matututunan mo ang tungkol sa tatlong diskarte para sa pagmomodelo ng pagbabanta: pagtutok sa mga asset, pagtutok sa mga umaatake, at pagtutok sa software. Huling binago: 2025-01-22 17:01